SSH samo o sobě představuje bezpečný způsob připojení ke vzdálenému počítači. Pokud však stále chcete přidat další zabezpečení do svého připojení SSH, můžete přidat dvoufaktorové ověření, abyste byli při připojení přes SSH vyzváni k zadání náhodného ověřovacího kódu. Už jsme vám to vysvětlili Jak to udělat na různých sociálních sítích Zde vám ukážeme, jak přidat dvoufaktorové ověření k vašemu připojení SSH.

Poznámka: Tyto pokyny jsou založeny na serveru Ubuntu. Pokud používáte jiné distro, některé příkazy se mohou lišit.

Nainstalujte dvoufaktorové ověřování SSH

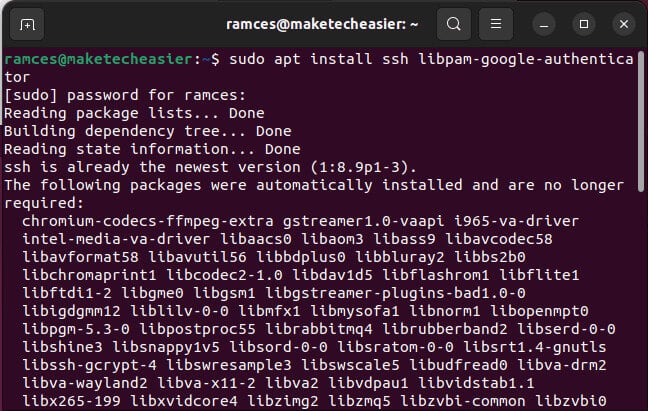

Otevřete terminálovou relaci na počítači, kde se chystáte instalovat dvoufaktorové ověřování, zadejte následující:

sudo apt install ssh libpam-google-authenticator

Pro dokončení instalace spusťte:

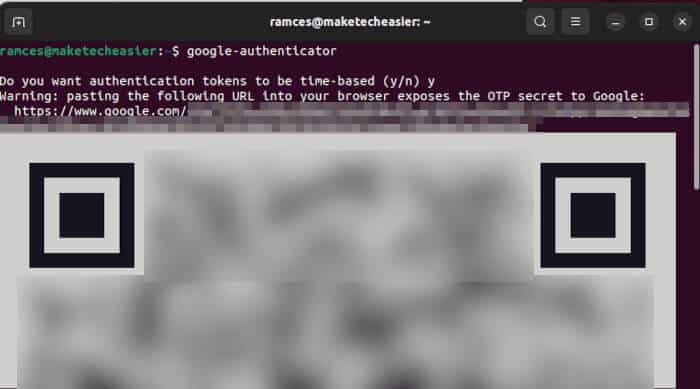

google-authenticator

Tip: Naučte se používat předávání SSH X ke spouštění vzdálených aplikací.

Nakonfigurujte dvoufaktorové ověřování SSH

Budete položeni sérii otázek. Ve většině případů můžete jako odpověď napsat „y“ (ano). Kdykoli jsou nastavení nesprávná, stiskněte Ctrl + C a poté znovu zadejte Google-Authenticator, abyste nastavení resetovali.

- Program se zeptá, zda chcete, aby byly ověřovací kódy časově závislé. K tomu stiskněte Y Pak Enter.

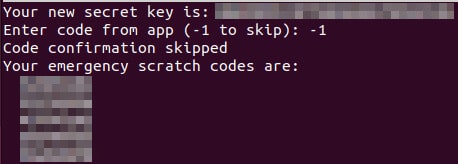

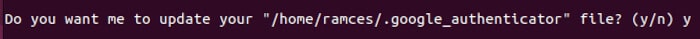

Po této otázce byste měli vidět svůj tajný klíč a nouzový kód. Zaznamenejte a uložte podrobnosti. K pozdějšímu nastavení aplikace Google Authenticator budete potřebovat tajný klíč. - Program se vás zeptá, zda chcete Aktualizujte soubor „/home/username/.google_authenticator“.. Klikněte na Y Pak vstoupit.

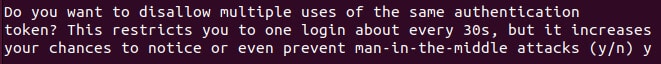

- Když se zeptáte, zda chcete zakázat více použití stejného autentizačního tokenu, omezí se na každé přihlášení pouze jedno. 30 sekund. To může být užitečné, pokud chcete zajistit, aby ověřovací token mohlo používat pouze jedno aktivní připojení.

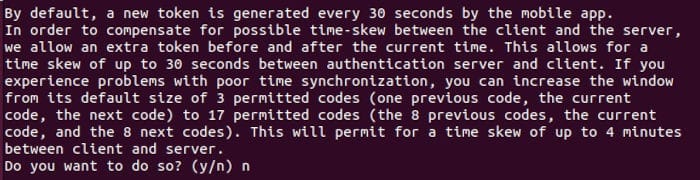

- Ve výchozím nastavení jsou ověřovací tokeny platné pouze 30 sekund. Chcete-li kompenzovat možnou časovou odchylku mezi klientem a serverem, zvyšte velikost okna z výchozí velikosti 1-1/2 minuty na přibližně 4. To může být užitečné v případech, kdy hodiny vašeho místního počítače nebo vzdáleného serveru nejsou správně synchronizovány.

- Povolit omezení rychlosti pro ověřovací modul. Tato možnost omezuje útočníky na více než 3 pokusy o přihlášení každých 30 sekund.

Nakonfigurujte SSH tak, aby používal Google Authenticator

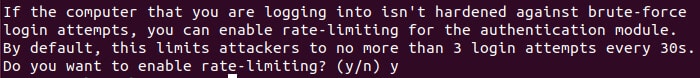

- otevřít soubor „/etc/pam.d/sshd“:

sudo nano /etc/pam. d/sshd

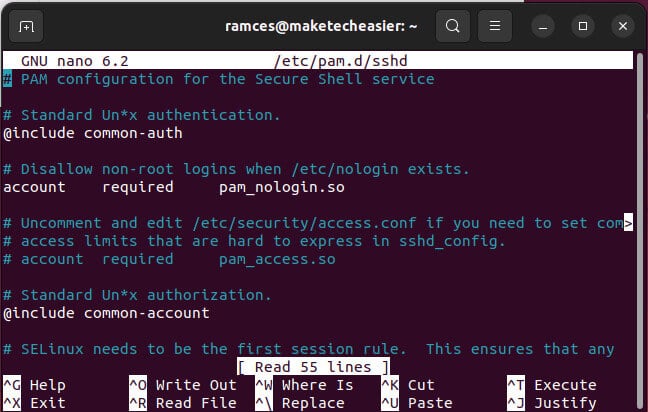

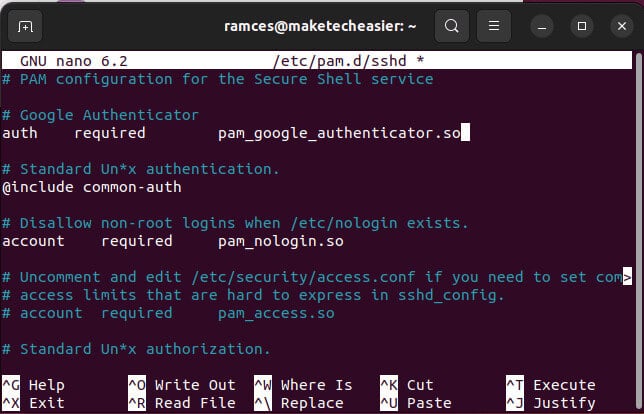

- Přidejte tento řádek na začátek souboru:

vyžadováno ověření pam_google_authenticator.so

- Klikněte na Ctrl + O a Ctrl + X Pro uložení a ukončení souboru.

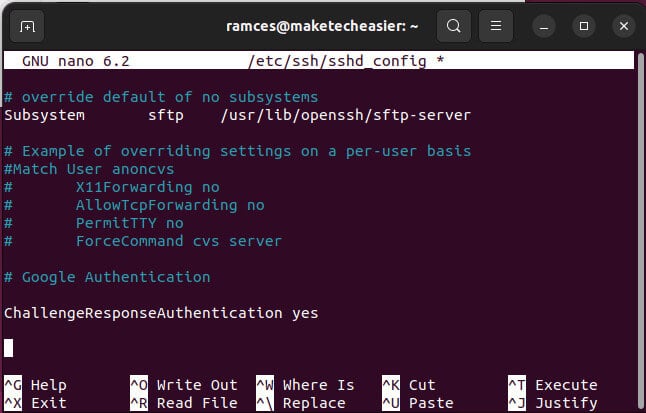

- Otevřeno Soubor „/etc/ssh/sshd_config“:

sudo nano / etc / ssh / sshd_config

- Přejděte dolů na konec souboru a zadejte následující řádek:

ChallengeResponseAuthentication ano

- Uložte a ukončete soubor.

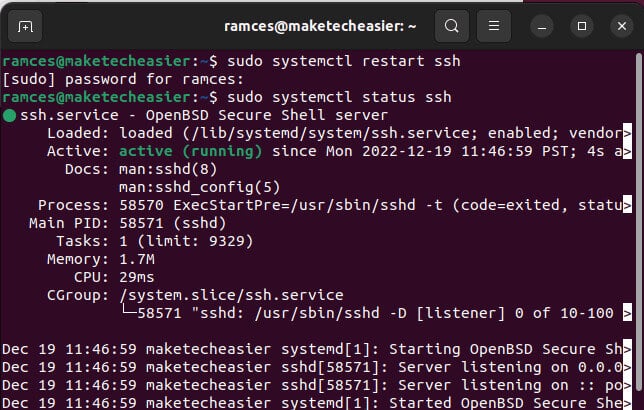

- Restartujte ssh server:

sudo systemctl restartujte ssh

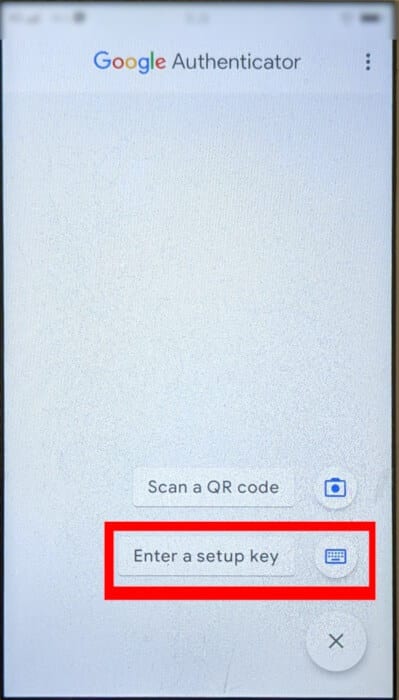

Nastavte klíč v aplikaci Google Authenticator

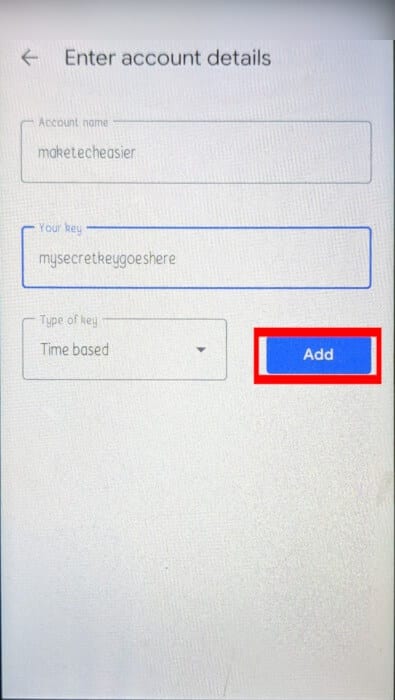

- Otevřeno Aplikace Google Authenticator (nebo jednu z jeho alternativ) na vašem smartphonu (nebo plocha počítače). Klepněte na ikonu Plus v levém dolním rohu aplikace a vyberte Zadejte klíč nastavení.

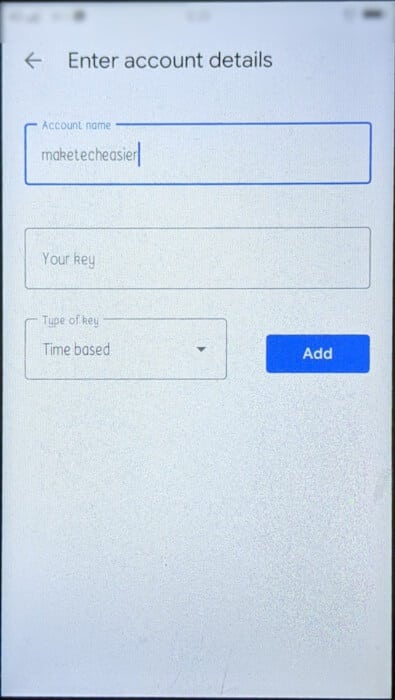

- Zadejte název vaší ověřovací aplikace.

- Zadejte tajný klíč, který jste vytvořili dříve, a stiskněte "přidání".

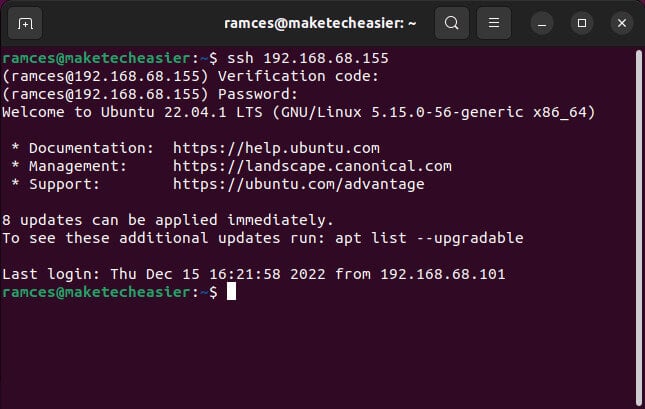

Když se připojíte přes SSH ke vzdálenému počítači, zobrazí se žádost o ověřovací klíč.

Poznámka: Dvoufaktorové ověřování funguje pouze pro přihlášení na základě hesla. Pokud již používáte Veřejný/soukromý klíč pro vaši relaci SSH , obejde dvoufaktorovou autentizaci a přihlásí vás přímo. Podívejte se také na další způsoby zabezpečení serveru SSH.

Často kladené otázky

Q1. Používám Yubikey. Mohu stále používat dvoufaktorovou autentizaci v SSH?

Odpovědět. Ne. Google Authenticator funguje pouze se standardním přihlašovacím heslem SSH. Podobně jako nastavení veřejného klíče SSH nelze tento specifický modul použít s jinými dvoufaktorovými řešeními třetích stran, jako je Yubikey.

Q2. Je možné použít stejný auth klíč na jiném telefonu?

Odpovědět. Ano. S aplikací Google Authenticator můžete snadno používat jiný telefon, pokud máte svůj tajný klíč nebo jeho QR kód. Před importem do nového zařízení se však musíte ujistit, že jste zcela odstranili svůj ověřovací klíč z předchozího zařízení, protože jakýkoli špatný hráč s přístupem k předchozímu zařízení bude moci obejít vaši binární výzvu.

Q3. Můžete s SSH použít jinou aplikaci pro dvoufaktorové ověřování?

Odpovědět. Ano. I když vývojáři modulu libpam speciálně navrhli, aby fungoval s Google Authenticator, stále jej můžete používat s jinými aplikacemi pro ověřování, protože formát binárního tajného klíče je často v různých aplikacích stejný.