Hay algunas utilidades gráficas útiles para administrar su red en macOS, pero para obtener potencia real, deberá usar Terminal. Si bien esto puede parecer desalentador si no está familiarizado con él, no necesita ser un mago de la tecnología para conocer su red con Terminal. Debajo del capó, macOS ejecuta una variante de Unix, lo que significa que tiene una gran cantidad de herramientas de red disponibles. Uno de los más poderosos es nmap, que puede brindarle mucha información sobre su red junto con algunos otros comandos. Te mostramos cómo escanear tu red local usando Terminal en macOS.

Escanee puertos abiertos en su red local con nmap

nmap es el rey de los escáneres de puertos de línea de comandos en macOS, pero primero deberá instalarlo.

Instalar nmap con Homebrew

Si usted tiene Administrador de paquetes Homebrew instalado, luego ejecutar

brew instalar nmap

Para descargar e instalar nmap y las dependencias necesarias.

Escanear usando nmap

nmap está diseñado para escanear un nombre de host o una dirección de red proporcionados y devolver una lista de puertos abiertos. El nombre significa "diagrama de Red" , pero es más que un mapeador de puertos.

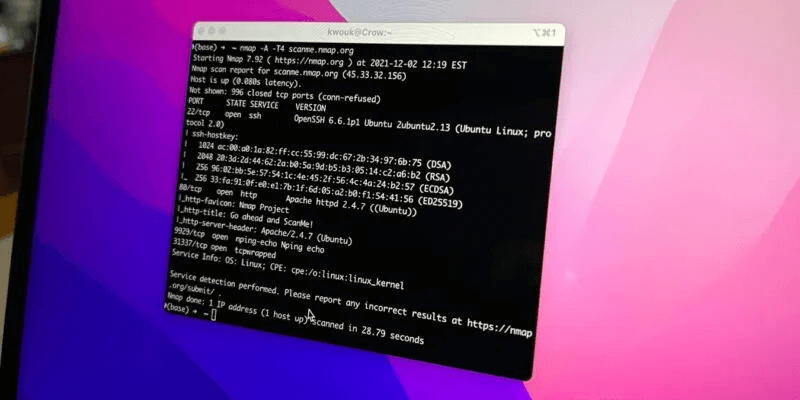

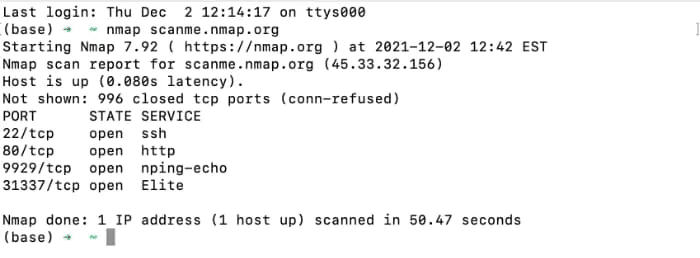

La forma más sencilla de ejecutar nmap es utilizar la dirección IP especificada o el rango de direcciones IP como destino; Reemplace con la dirección IP apropiada para su escaneo de red local. Este comando específico escanea el servidor de prueba de aprendizaje de nmap en scanme.org.

nmap scanme.nmap.org

Para encontrar puertos abiertos en un rango de direcciones IP, use barra oblicua.

mapa nm 192.168.0.0/24

Para encontrar las direcciones IP de su enrutador y los diversos dispositivos en su red, puede ejecutar arp أو ipconfig.

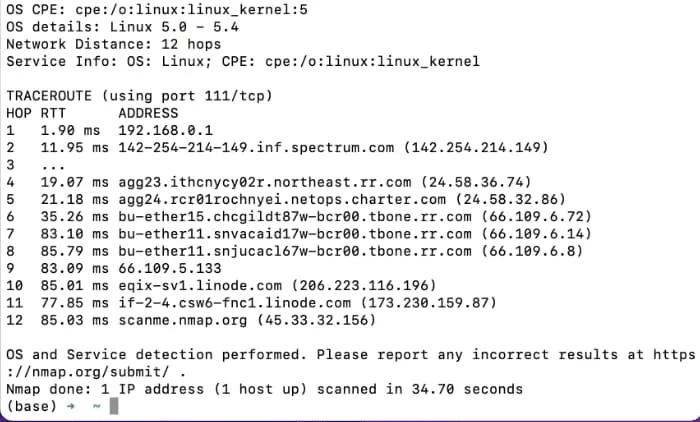

sudo nmap -A scanme.nmap.org

Se usará la etiqueta -A para forzar nmap Escanea de manera más poderosa, devolviendo significativamente más información, pero revelando de manera transparente su presencia en los registros del servidor. La bandera debe estar encendida -A مع sudo Si no puede o no quiere usar el comando sudo, consulte nuestra guía para ejecutar nmap sin sudo ni root.

sudo nmap -O scanme.nmap.org

Esto borra la dirección IP especificada para el sistema operativo (-O). Nuevamente, debe ejecutarse con sudo.

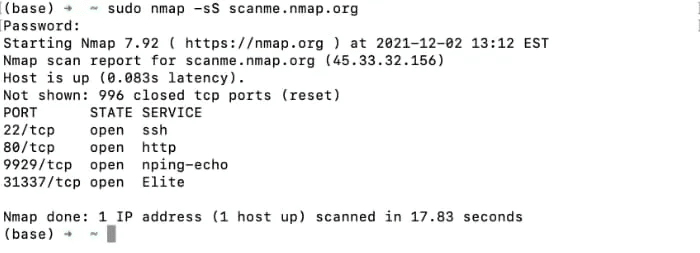

si quieres correr nmap Más sutil, usa una etiqueta -SS:

sudo nmap -sS scanme.nmap.org

Esto tiene el efecto de forzar una limpieza "medio abierto" y envía Paquete TCP SYN Comprueba si un puerto está abierto pero no responde con un paquete ACK cuando se recibe una respuesta positiva. Como tal, es probable que el servidor remoto no registre el escaneo.

El indicador -sS y otros conmutadores de modo de borrado deben ejecutarse con sudo. Por ejemplo, el interruptor de modo -sP buscará direcciones IP pero no puertos, y hará algo como el arp a continuación. cf página de manual de nmap Más modos de escaneo.

Para obtener resultados más detallados, agregue una etiqueta -vv أو -v3. Esto activará más niveles de grabación detallada, lo que dará como resultado una salida de grabación más legible pero más larga. Dependiendo de lo que estés buscando, estas etiquetas pueden ayudarte a encontrarlo.

Por supuesto, siempre puede apuntar los resultados de nmap a grep para buscar resultados específicos. Si desea verificar solo el puerto 22, por ejemplo, puede ejecutar el siguiente comando:

nmap scanme.nmap.org | grep "22/tcp"

Esto no devolverá ninguna línea si el puerto no está disponible y devolverá la línea de estado del puerto si está disponible.

Escanee las direcciones IP activas de su red local con arp

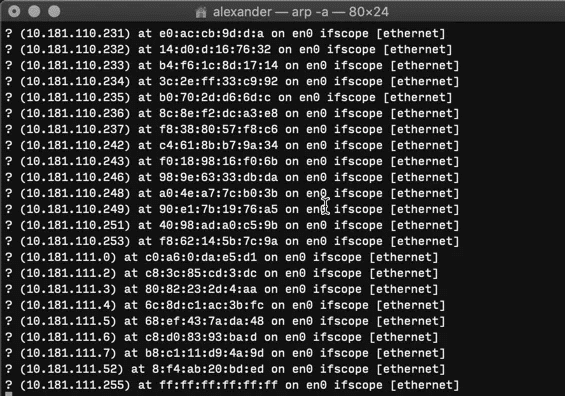

ARP escanea su red local en busca de dispositivos conectados. Debido a que arp está diseñado para crear y modificar protocolos de resolución de direcciones, tiene herramientas limitadas disponibles para escanear su red. Pero viene con todos los Mac y es una forma rápida de obtener información específica.

Para ver una lista de todos los dispositivos que responden conectados actualmente a su red, abra Terminal y ejecute:

arp -a

Esto devuelve una lista de todos los dispositivos conectados a su red, informados por su dirección IP y dirección MAC.

No hay mucho que arpear. Tu puedes correr arp -a -i en0 Para obtener informes solo desde la interfaz de red en0, pero eso es todo.

Preguntas frecuentes

P1: ¿nmap es una herramienta de piratería?

respuesta. Si bien nmap se puede usar para propósitos no tan buenos, no hay nada en nmap que lo haga herramienta de piratería se. No hay nada de malo en usarlo, especialmente si lo está usando en su propia red.

P2. ¿Necesito instalar nmap con Homebrew?

respuesta. No, durante la instalación con el comando brew, también puede instalar nmap con El instalador de macOS del sitio web de nmap.

P3: ¿nmap solo está disponible en macOS?

respuesta. No. Además de macOS, nmap también está disponible en Windows, Linux y otras variantes de Unix como FreeBSD, Solaris y más.

P4: ¿Eso es todo lo que nmap puede hacer?

respuesta. Cubrir todo lo que nmap puede hacer requeriría varios artículos. Para más información, ver directorio nmap.

Kit de herramientas de red

Aunque nmap es sin duda una de las herramientas de red más poderosas disponibles, no es el único programa que querrá tener en su caja de herramientas. Por ejemplo, ipconfig es útil para obtener información sobre las interfaces de red, mientras que el comando arp es útil para ejecutar un escaneo rápido de todos los dispositivos en su red.