SSH i seg selv er en sikker måte å koble til en ekstern maskin på. Men hvis du fortsatt er opptatt av å legge til ekstra sikkerhet til SSH-tilkoblingen din, kan du legge til tofaktorautentisering for å bli bedt om å angi en tilfeldig bekreftelseskode når du kobler til via SSH. Vi forklarte det tidligere Hvordan gjøre det på forskjellige sosiale nettverk Her viser vi deg hvordan du legger til tofaktorautentisering til SSH-tilkoblingen din.

Merk: Disse instruksjonene er basert på Ubuntu Server. Hvis du bruker en annen distro, kan noen kommandoer være annerledes.

Installer SSH tofaktorautentisering

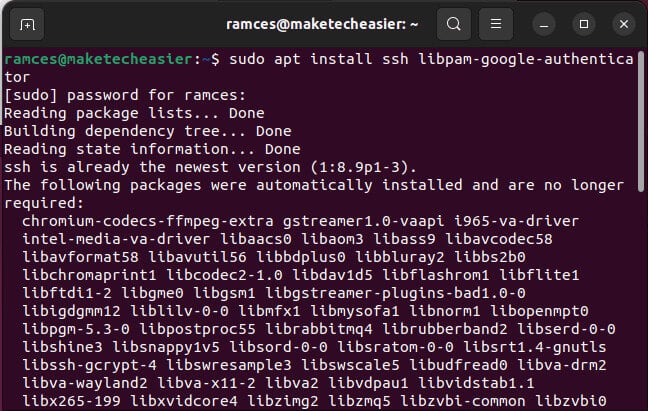

Åpne en terminaløkt på maskinen der du skal installere tofaktorautentisering, skriv inn følgende:

sudo apt installer ssh libpam-google-authenticator

For å fullføre installasjonen, kjør:

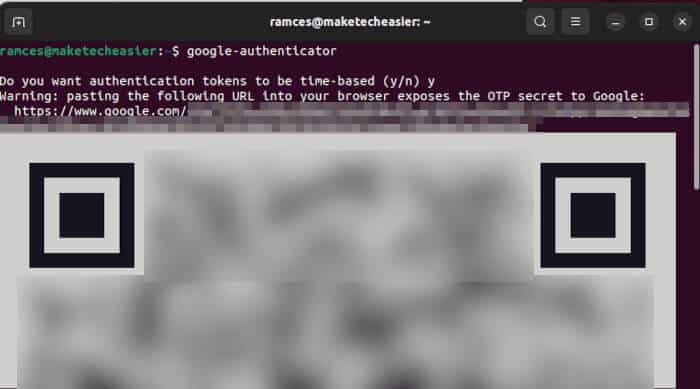

google-autentifikatoren

Tips: Lær hvordan du bruker SSH X-videresending til å kjøre eksterne applikasjoner.

Konfigurer to-faktor SSH-autentisering

Du vil bli stilt en rekke spørsmål. I de fleste tilfeller kan du skrive "y" (ja) som svar. Når innstillingene er feil, trykk Ctrl + C og skriv deretter Google-Authenticator igjen for å tilbakestille innstillingene.

- Programmet spør om du vil at autentiseringskodene skal være tidsavhengige. For dette, trykk Y Deretter Enter.

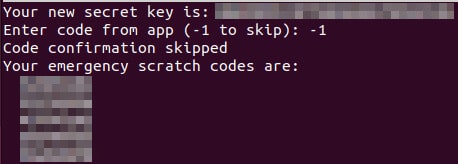

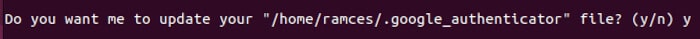

Etter dette spørsmålet skal du se din hemmelige nøkkel og nødkode. Ta opp og lagre detaljer. Du trenger den hemmelige nøkkelen for å sette opp Google Authenticator-appen senere. - Programmet vil spørre deg om du vil Oppdater «/home/brukernavn/.google_authenticator»-filen. Klikk på Y Deretter Enter.

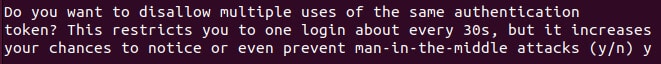

- Når du blir spurt om du vil ikke tillate flere bruk av samme autentiseringstoken, vil dette begrense deg til kun én pålogging hver. 30 sekunder. Dette kan være nyttig hvis du vil sikre at bare én aktiv tilkobling kan bruke et autentiseringstoken til enhver tid.

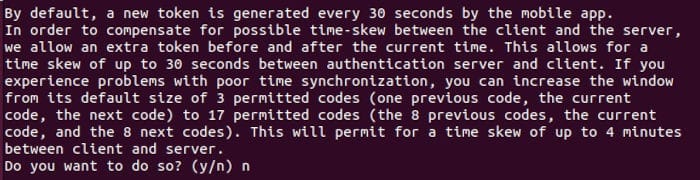

- Som standard er autentiseringstokener bare gyldige i 30 sekunder. For å kompensere for et mulig tidsavvik mellom klient og server, øker du vinduet fra standardstørrelsen på 1-1/2 minutter til ca. 4. Dette kan være nyttig i tilfeller der din lokale maskinklokke eller ekstern server ikke er riktig synkronisert.

- Aktiver hastighetsbegrensning for autentiseringsmodulen. Dette alternativet begrenser angripere til ikke mer enn 3 påloggingsforsøk hvert 30. sekund.

Konfigurer SSH for å bruke Google Authenticator

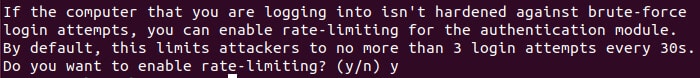

- åpen fil "/etc/pam.d/sshd":

sudo nano /etc/pam. d/sshd

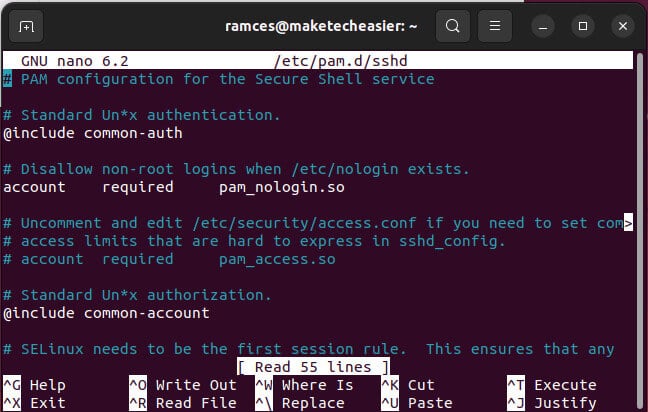

- Legg til denne linjen øverst i filen:

auth kreves pam_google_authenticator.so

- Klikk på Ctrl + O og Ctrl + X For å lagre og avslutte filen.

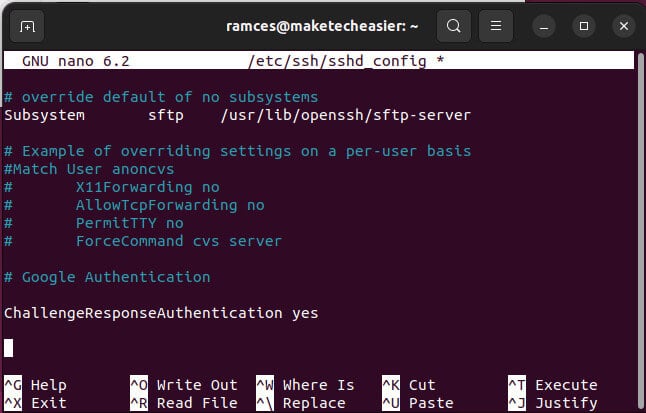

- åpen Filen "/etc/ssh/sshd_config":

sudo nano / etc / ssh / sshd_config

- Rull ned til bunnen av filen og skriv inn følgende linje:

ChallengeResponseAutentisering ja

- Lagre og avslutt filen.

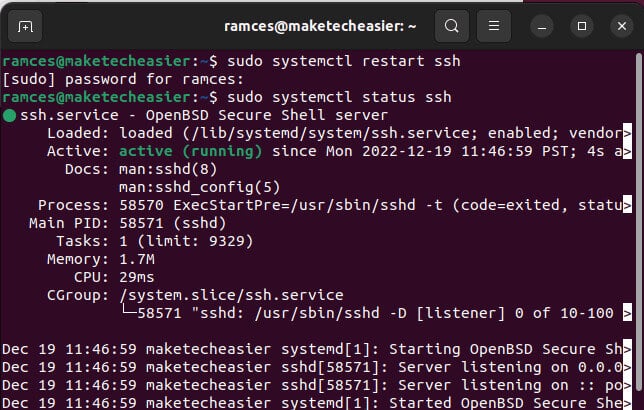

- Omstart ssh server:

sudo systemctl start ssh på nytt

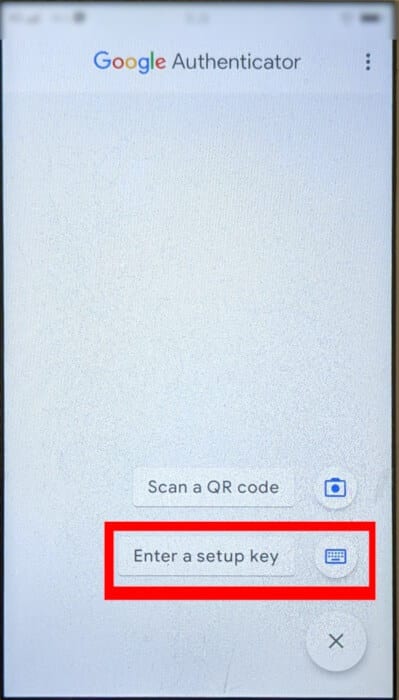

Sett opp en nøkkel i Google Authenticator

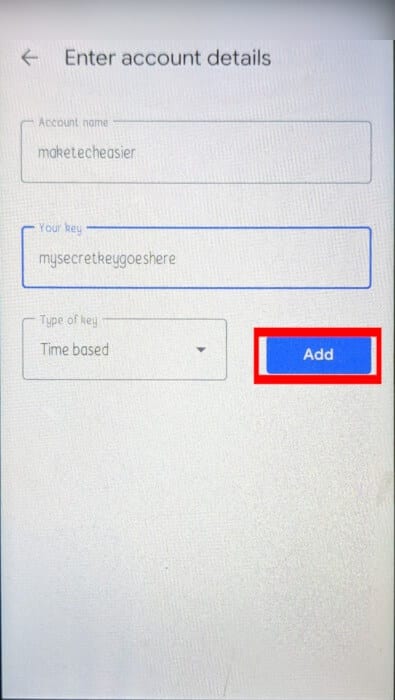

- åpen Google Authenticator -appen (eller et av alternativene) på smarttelefonen din (eller skrivebordet). Trykk på Pluss-ikonet nederst til venstre i appen og velg Angi oppsettnøkkel.

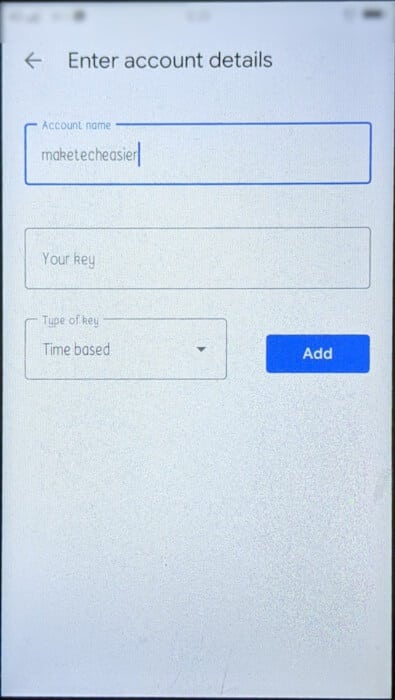

- Skriv inn et navn for autentiseringsapplikasjonen.

- Skriv inn den hemmelige nøkkelen du opprettet tidligere og trykk "addisjon".

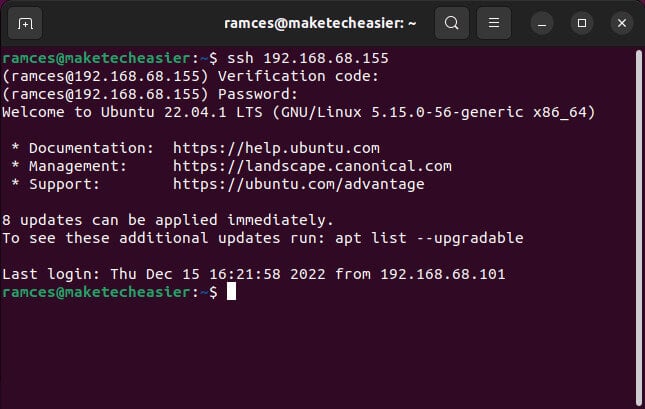

Når du kobler til den eksterne datamaskinen via SSH, vil du se en bekreftelsesnøkkelforespørsel.

Merk: Tofaktorautentisering fungerer bare for passordbaserte pålogginger. Hvis du allerede bruker En offentlig/privat nøkkel for SSH-økten din , vil den omgå tofaktorautentisering og logge deg på direkte. Sjekk også ut flere måter å sikre SSH-serveren din på.

ofte stilte spørsmål

Q1. Jeg bruker Yubikey. Kan jeg fortsatt bruke tofaktorautentisering i SSH?

svar. Nei. Google Authenticator fungerer bare med standard SSH-passordpålogging. I likhet med å sette opp en offentlig SSH-nøkkel, kan ikke denne spesifikke modulen brukes med andre tredjeparts tofaktorløsninger, for eksempel Yubikey.

Q2. Er det mulig å bruke samme autentiseringsnøkkel på en annen telefon?

svar. Ja. Du kan enkelt bruke en annen telefon med Google Authenticator så lenge du har enten den hemmelige nøkkelen eller QR-koden. Du må imidlertid sørge for at du har fjernet autentiseringsnøkkelen fullstendig fra den forrige enheten før du importerer den til en ny enhet, ettersom alle dårlige aktører med tilgang til den forrige enheten vil kunne omgå din binære utfordring.

Q3. Kan du bruke en annen tofaktorautentiseringsapp med SSH?

svar. Ja. Mens utviklerne av libpam-modulen spesielt designet den for å fungere med Google Authenticator, kan du fortsatt bruke den med andre autentiseringsapper, siden det binære hemmelige nøkkelformatet ofte er det samme på tvers av forskjellige apper.