O SSH em si é uma maneira segura de se conectar a uma máquina remota. No entanto, se você ainda deseja adicionar segurança extra à sua conexão SSH, pode adicionar autenticação de dois fatores para ser solicitado a inserir um código de verificação aleatório ao conectar via SSH. Nós explicamos para você antes Como fazer em diferentes redes sociais Aqui, mostramos como adicionar autenticação de dois fatores à sua conexão SSH.

Nota: Estas instruções são baseadas no Ubuntu Server. Se você estiver usando outra distro, alguns comandos podem ser diferentes.

Instale a autenticação de dois fatores SSH

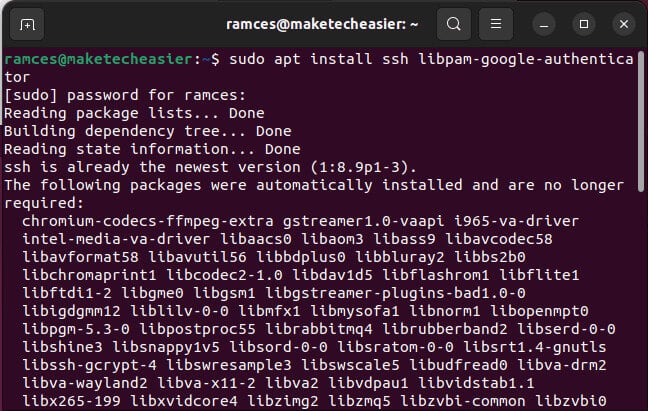

Abra uma sessão de terminal na máquina onde você vai instalar a autenticação de dois fatores, digite o seguinte:

sudo apt instalar ssh libpam-google-authenticator

Para concluir a instalação, execute:

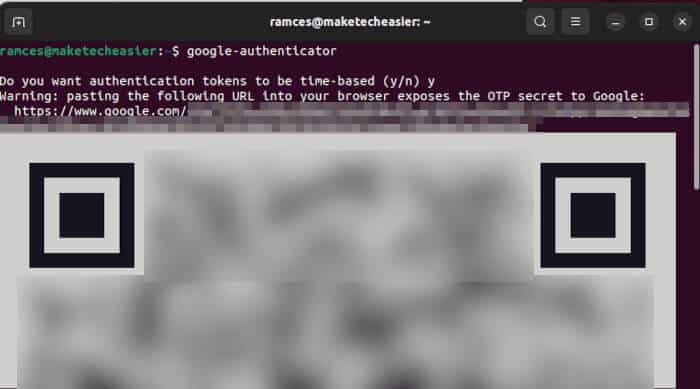

autenticador do google

Dica: saiba como usar o encaminhamento SSH X para executar aplicativos remotos.

Configurar a autenticação SSH de dois fatores

Ser-lhe-á feita uma série de perguntas. Na maioria dos casos, você pode escrever "y" (sim) como resposta. Sempre que as configurações estiverem erradas, pressione Ctrl + C e digite Google-Authenticator novamente para redefinir as configurações.

- O programa pergunta se você deseja que os códigos de autenticação sejam dependentes do tempo. Para isso, pressione Y Então Enter.

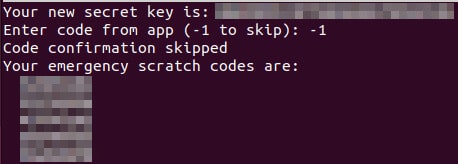

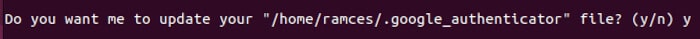

Após esta pergunta, você deve ver sua chave secreta e código de emergência. Registre e salve os detalhes. Você precisará da chave secreta para configurar o aplicativo Google Authenticator posteriormente. - O programa perguntará se você deseja Atualize o arquivo “/home/username/.google_authenticator”. Clique em Y Então Entrar.

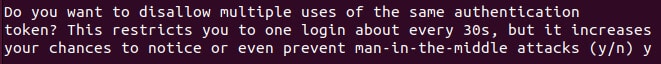

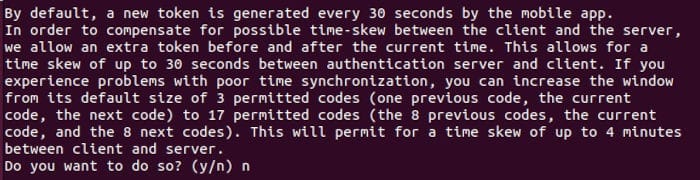

- Quando perguntado se você deseja proibir vários usos do mesmo token de autenticação, isso limitará você a apenas um login cada. 30 segundos. Isso pode ser útil se você quiser garantir que apenas uma conexão ativa possa usar um token de autenticação a qualquer momento.

- Por padrão, os tokens de autenticação são válidos apenas por 30 segundos. Para compensar um possível desvio de tempo entre o cliente e o servidor, aumente a janela de seu tamanho padrão de 1 minuto e meio para cerca de 1. Isso pode ser útil nos casos em que o relógio da máquina local ou servidor remoto não está sincronizado corretamente.

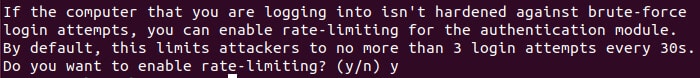

- Ative a limitação de taxa para o módulo de autenticação. Esta opção limita os invasores a não mais do que 3 tentativas de login a cada 30 segundos.

Configurar o SSH para usar o Google Authenticator

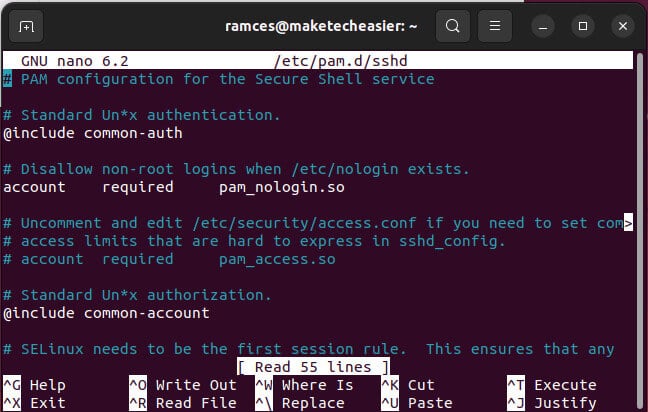

- Abra um arquivo “/etc/pam.d/sshd”:

sudo nano /etc/pam.d/sshd

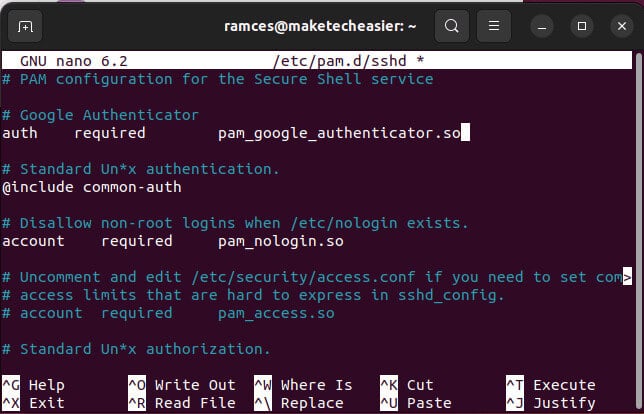

- Adicione esta linha ao topo do arquivo:

autenticação necessária pam_google_authenticator.so

- Clique em Ctrl + O e Ctrl + X Para salvar e sair do arquivo.

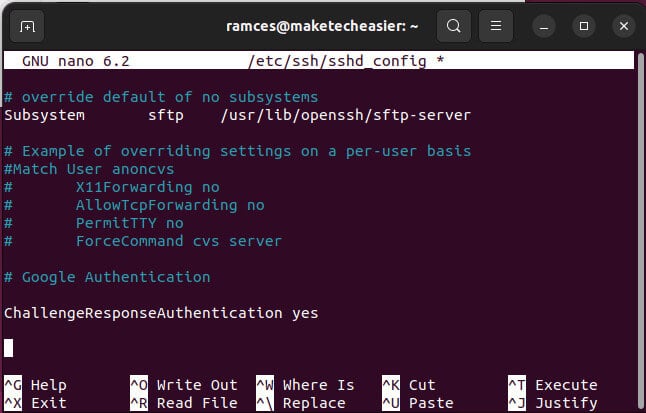

- Abrir O arquivo “/etc/ssh/sshd_config”:

sudo nano / etc / ssh / sshd_config

- Role para baixo até a parte inferior do arquivo e digite a seguinte linha:

DesafioRespostaAutenticação sim

- Salve e saia do arquivo.

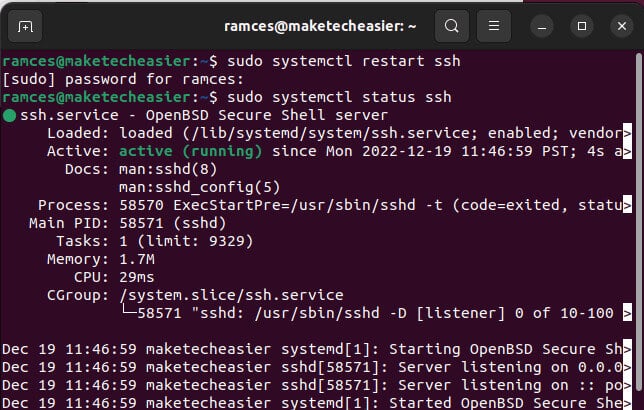

- Reiniciar servidor ssh:

sudo systemctl reiniciar ssh

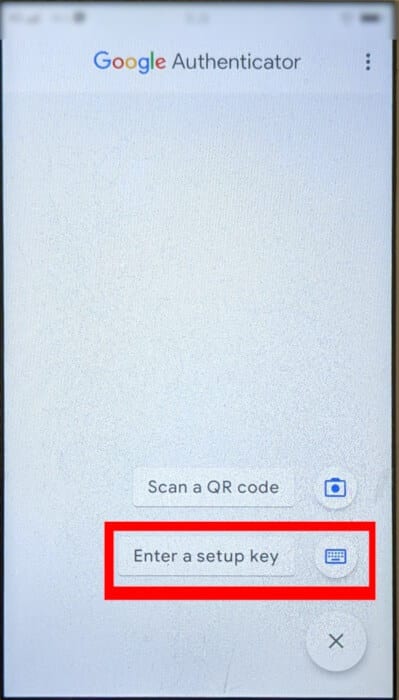

Configurar uma chave no Google Authenticator

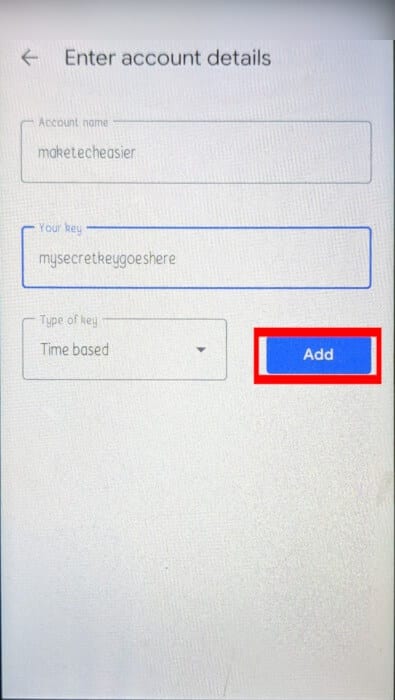

- Abrir Aplicativo Google Authenticator (ou uma de suas alternativas) em seu smartphone (ou Área de Trabalho). Toque no ícone Mais no canto inferior esquerdo do aplicativo e selecione Insira a chave de configuração.

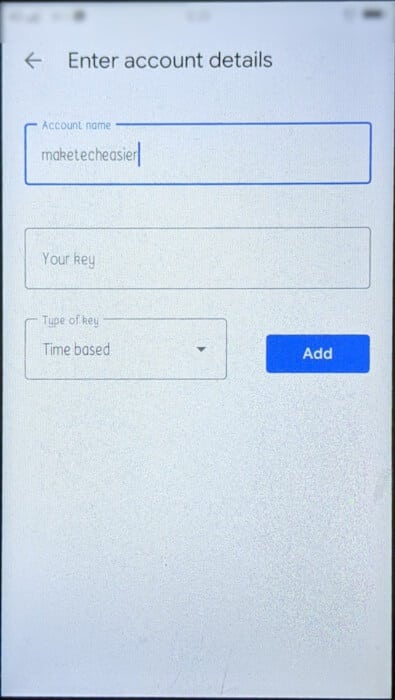

- Insira um nome para seu aplicativo de autenticação.

- Digite a chave secreta que você criou anteriormente e pressione "Adição".

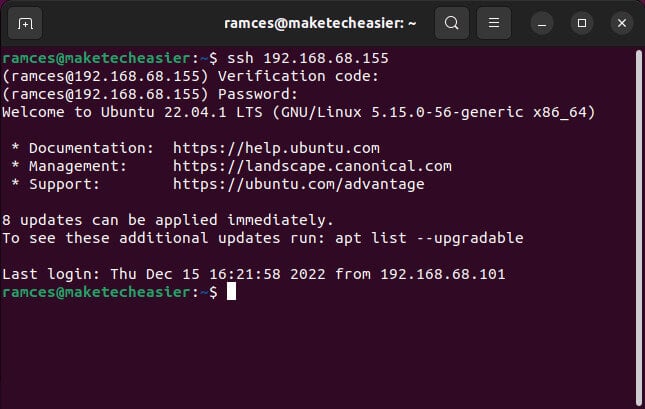

Ao se conectar via SSH ao computador remoto, você verá uma solicitação de chave de verificação.

Observação: a autenticação de dois fatores funciona apenas para logins baseados em senha. Se você já estiver usando Uma chave pública/privada para sua sessão SSH , ele ignorará a autenticação de dois fatores e fará o login diretamente. Confira também mais maneiras de proteger seu servidor SSH.

Perguntas frequentes

Q1. Estou usando o Yubikey. Ainda posso usar a autenticação de dois fatores no SSH?

responda. Não. O Google Authenticator só funciona com o login de senha SSH padrão. Semelhante à configuração de uma chave SSH pública, este módulo específico não pode ser usado com outras soluções de dois fatores de terceiros, como Yubikey.

Q2. É possível usar a mesma chave de autenticação em um telefone diferente?

responda. Sim. Você pode facilmente usar um telefone diferente com o Google Authenticator, desde que tenha sua chave secreta ou seu código QR. No entanto, você precisa certificar-se de ter removido completamente sua chave de autenticação do dispositivo anterior antes de importá-la para um novo dispositivo, pois qualquer pessoa mal-intencionada com acesso ao dispositivo anterior poderá ignorar seu desafio binário.

Q3. Você pode usar um aplicativo de autenticação de dois fatores diferente com SSH?

responda. Sim. Embora os desenvolvedores do módulo libpam o tenham projetado especificamente para funcionar com o Google Authenticator, você ainda pode usá-lo com outros aplicativos de autenticação, pois o formato da chave secreta binária geralmente é o mesmo em diferentes aplicativos.