Det finns några användbara grafiska verktyg för att hantera ditt nätverk i macOS, men för att få den verkliga kraften behöver du använda Terminal. Även om detta kan verka skrämmande om du inte är bekant med det, behöver du inte vara en teknisk trollkarl för att lära dig om ditt nätverk med hjälp av Terminal. Under huven kör macOS en variant av Unix, vilket innebär att du har ett brett utbud av nätverksverktyg tillgängliga. Ett av de mest kraftfulla av dessa är nmap, som kan berätta mycket om ditt nätverk med bara några få kommandon. Så här skannar du ditt lokala nätverk med hjälp av Terminal i macOS.

Skanna öppna portar i ditt lokala nätverk med nmap

nmap är kungen av kommandoradsportskannrar på macOS, men du måste installera den först.

Installera nmap med Homebrew

Om du har Homebrew-pakethanteraren Installerad, kör

brygginstallation av nmap

För att ladda ner och installera nmap och eventuella nödvändiga beroenden.

Skanna med nmap

Nmap är utformat för att skanna ett givet värdnamn eller en viss nätverksadress och returnera en lista över öppna portar. Namnet står för Nätverksdiagram , men det är mer än bara en kartdesigner.

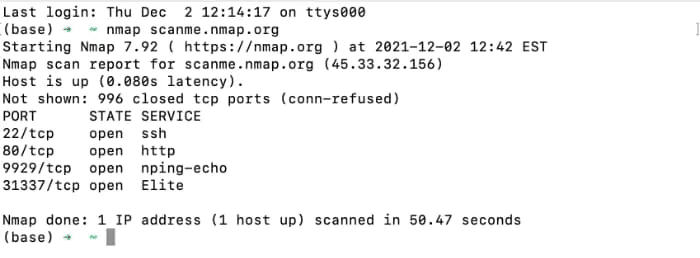

Det enklaste sättet att köra nmap är att använda en IP-adress eller ett intervall av IP-adresser som mål; ersätt med lämplig IP-adress för att skanna ditt lokala nätverk. Detta specifika kommando skannar nmap-handledningstestservern på scanme.org.

nmap scanme.nmap.org

För att hitta öppna portar på ett IP-adressområde, använd snedstreck.

nmap 192.168.0.0/24

För att hitta IP-adresserna till din router och de olika enheterna i ditt nätverk kan du köra arp أو ipconfig.

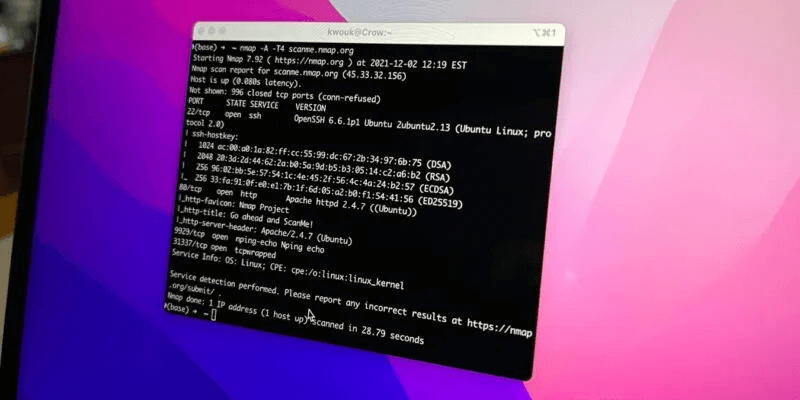

sudo nmap -A scanme.nmap.org

Att använda taggen kommer att resultera i: -A att tvinga nmap För att utföra en mer robust skanning, returnera betydligt mer information, men visa din närvaro transparent i serverloggarna. Flaggan måste vara aktiverad. -A مع sudo Om du inte kan eller vill använda sudo-kommandot, ta en titt på vår guide för att köra nmap utan sudo eller root.

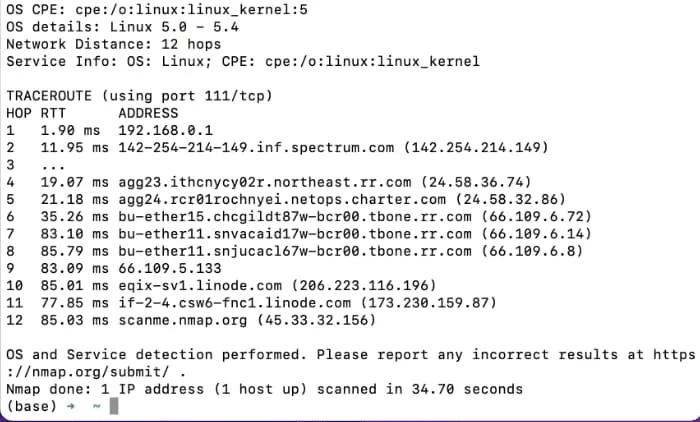

sudo nmap -O scanme.nmap.org

Detta rensar den angivna IP-adressen för operativsystemet (-O). Återigen måste den köras med sudo.

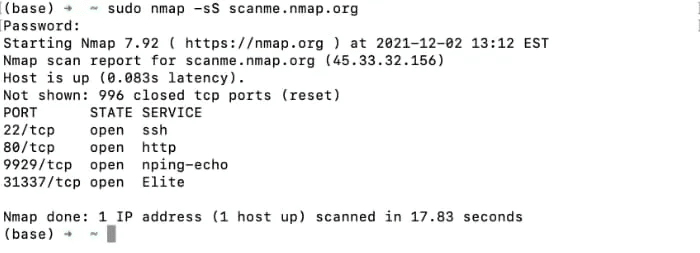

Om du vill springa nmap Mer subtilt, använd taggen -sS:

sudo nmap -sS scanme.nmap.org

Detta har effekten att tvinga fram en torkning. "halvöppen" Och skickar TCP SYN-paket För att kontrollera om en port är öppen men inte svarar med ett ACK-paket när den får ett positivt svar. Därför loggar fjärrservern sannolikt inte skanningen.

Flaggan -sS och andra skanningslägesväxlar måste aktiveras med sudo. Till exempel kommer lägesväxlaren -sP att söka efter IP-adresser, inte portar, och kommer att göra något liknande arp nedan. Se nmap manualsida För fler skanningslägen.

För mer omfattande resultat, lägg till en tagg. -vv أو -v3. Detta kommer att utlösa fler nivåer av utförlig inspelning, vilket resulterar i en mer läsbar men längre standardutgång. Beroende på vad du letar efter kan dessa flaggor hjälpa dig att hitta det.

Naturligtvis kan du alltid peka nmap-resultaten till grep för att söka efter specifika resultat. Om du bara vill kontrollera port 22 kan du till exempel köra kommandot nedan:

nmap scanme.nmap.org | grep "22/tcp"

Detta returnerar inga rader om porten inte är tillgänglig och returnerar portstatusraden om den är tillgänglig.

Skanna aktiva IP-adresser för ditt lokala nätverk med hjälp av arp

ARP skannar ditt lokala nätverk efter anslutna enheter. Eftersom ARP är utformat för att skapa och modifiera adressupplösningsprotokoll har det begränsade verktyg tillgängliga för att skanna ditt nätverk. Det levereras dock med alla Mac-datorer och är ett snabbt sätt att få specifik information.

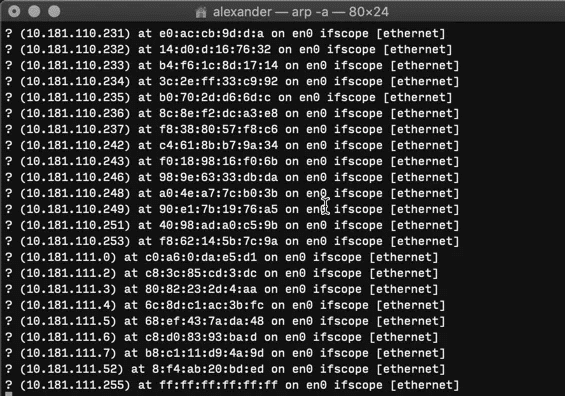

För att se en lista över alla responsiva enheter som för närvarande är anslutna till ditt nätverk, öppna Terminal och kör:

arp-a

Detta returnerar en lista över alla enheter som är anslutna till ditt nätverk, rapporterade efter IP-adress och MAC-adress.

Det finns inte mycket att göra med ARP. Du kan köra arp -a -i en0 För att bara få rapporter från en0-nätverksgränssnittet, men det är allt.

Vanliga frågor

F1. Är nmap ett hackverktyg?

svar. Även om nmap kan användas för dåliga ändamål, finns det inget med nmap som gör det hackverktyg I och för sig. Det är inget fel med att använda det, särskilt om du använder det i ditt eget nätverk.

F2. Behöver jag installera nmap med Homebrew?

svar. Nej, när du installerar med brew-kommandot kan du också installera nmap med hjälp av macOS-installationsprogram från nmap-webbplatsen.

F3. Är nmap bara tillgängligt på macOS?

svar. Nej. Förutom macOS är nmap även tillgängligt på Windows, Linux och andra Unix-varianter som FreeBSD, Solaris med flera.

F4. Är detta allt nmap kan göra?

svar. Att täcka allt som nmap kan göra skulle kräva flera artiklar. För mer information, se nmap-guide.

Nätverksverktygslåda

Även om nmap verkligen är ett av de kraftfullaste nätverksverktygen som finns, är det inte det enda programmet du behöver i din verktygslåda. Till exempel är ipconfig användbart för att hämta information om nätverksgränssnitt, medan arp-kommandot är användbart för att köra en snabbsökning av alla enheter i ditt nätverk.