SSH er i sig selv en sikker måde at oprette forbindelse til en ekstern enhed. Men hvis du stadig er ivrig efter at tilføje ekstra sikkerhed til din SSH-forbindelse, kan du tilføje tofaktorgodkendelse for at bede dig om en tilfældig bekræftelseskode, når du opretter forbindelse via SSH. Vi har tidligere forklaret dette. Sådan gør du dette på forskellige sociale netværk Her viser vi dig, hvordan du tilføjer tofaktorgodkendelse til din SSH-forbindelse.

Bemærk: Disse instruktioner er baseret på Ubuntu Server. Hvis du bruger en anden distribution, kan nogle kommandoer være anderledes.

Installer tofaktorgodkendelse til SSH

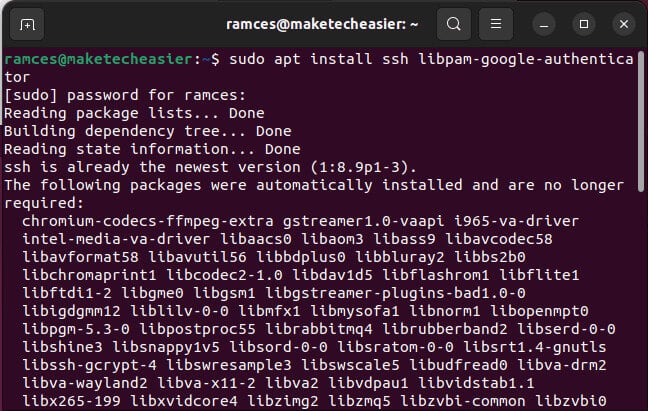

Åbn en terminalsession på den enhed, hvor du vil installere tofaktorgodkendelse, og skriv følgende:

sudo apt install ssh libpam-google-authenticator

For at fuldføre installationen skal du køre:

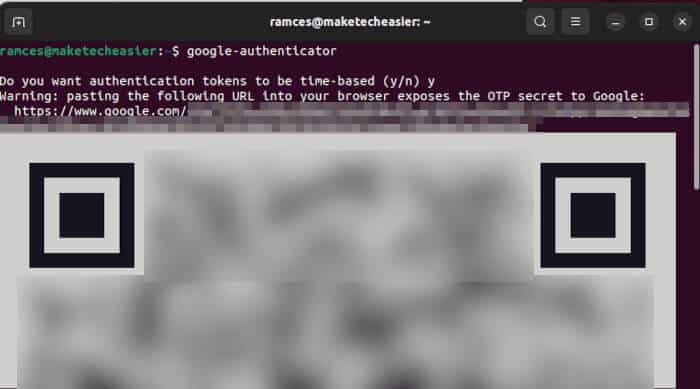

google-autentifikator

Tip: Lær, hvordan du bruger SSH X-omdirigering til at køre eksterne applikationer.

Konfigurer to-faktor SSH-godkendelse

Du vil blive stillet en række spørgsmål. I de fleste tilfælde kan du skrive "y" (ja) som svar. Når indstillingerne er forkerte, skal du trykke på Ctrl+C og derefter skrive Google-Authenticator igen for at nulstille indstillingerne.

- Programmet vil spørge dig, om du ønsker, at godkendelseskoderne skal være tidsbaserede. For at gøre dette skal du klikke på Y Derefter Enter.

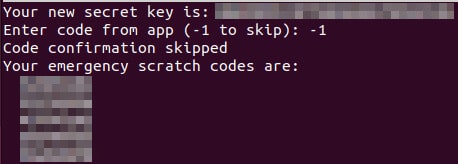

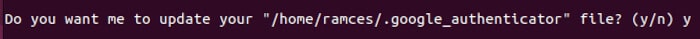

Efter dette spørgsmål burde du se din hemmelige nøgle og nødkode. Notér og gem oplysningerne. Du skal bruge den hemmelige nøgle til at konfigurere Google Authenticator-appen senere. - Programmet vil spørge dig, om du vil Opdater filen “/home/brugernavn/.google_authenticator”. Klik på Y Derefter Indtast.

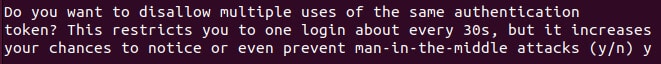

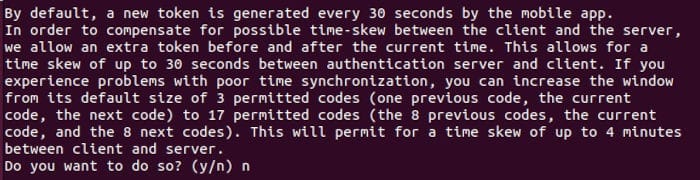

- Når du bliver spurgt, om du vil forhindre flere brugen af det samme godkendelsestoken, vil dette begrænse dig til kun ét login hver. 30 sekunderDette kan være nyttigt, hvis du vil sikre, at kun én aktiv forbindelse kan bruge godkendelsestokenet ad gangen.

- Som standard er godkendelsestokens kun gyldige i 30 sekunder. For at kompensere for en eventuel tidsforsinkelse mellem klienten og serveren har vi øget vinduets standardstørrelse på 1½ minut til cirka 1 sekunder. Dette kan være nyttigt i tilfælde, hvor uret på din lokale maskine eller den eksterne server er ude af synkronisering.

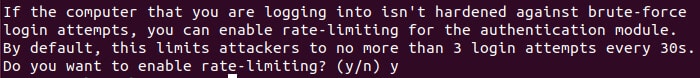

- Aktivér hastighedsbegrænsning for godkendelsesmodulet. Denne indstilling begrænser angribere til højst 3 loginforsøg hvert 30. sekund.

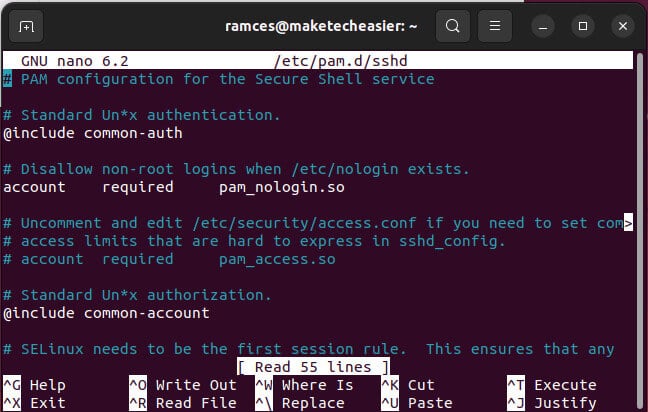

Konfigurer SSH til at bruge Google Authenticator

- åben fil "/etc/pam.d/sshd":

sudo nano /etc/pam. d/sshd

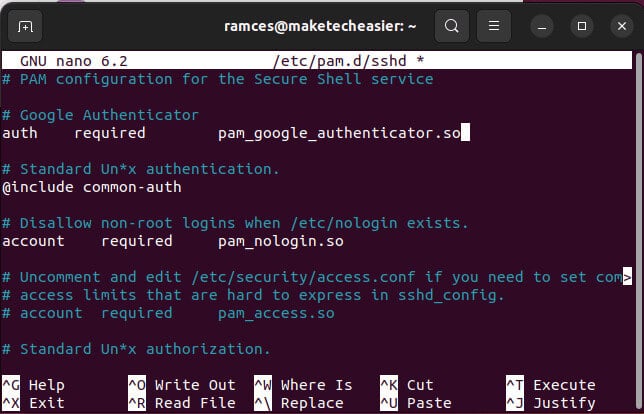

- Tilføj denne linje øverst i filen:

godkendelse kræves pam_google_authenticator.so

- Klik på Ctrl + O og Ctrl + X For at gemme filen og afslutte.

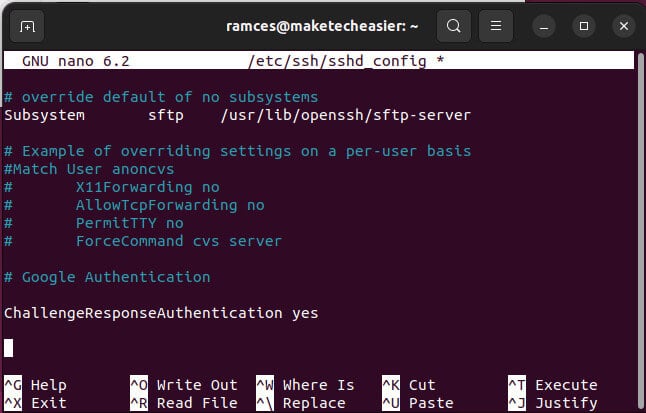

- Åben Filen “/etc/ssh/sshd_config”:

sudo nano / etc / ssh / sshd_config

- Rul ned til bunden af filen og skriv følgende linje:

Eat ChallengeResponseAuthentication

- Gem og afslut filen.

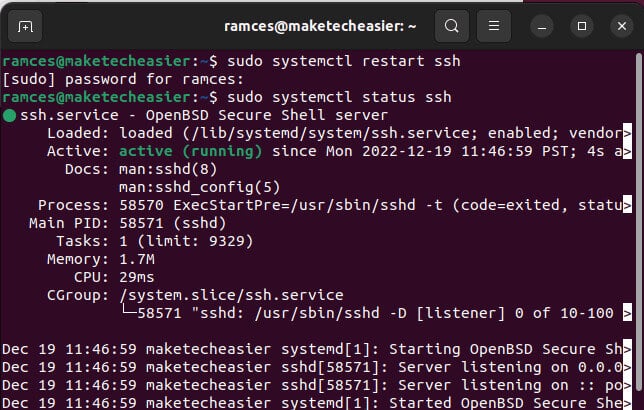

- Genstart ssh-server:

sudo systemctl genstart ssh

Opsæt en nøgle i Google Authenticator

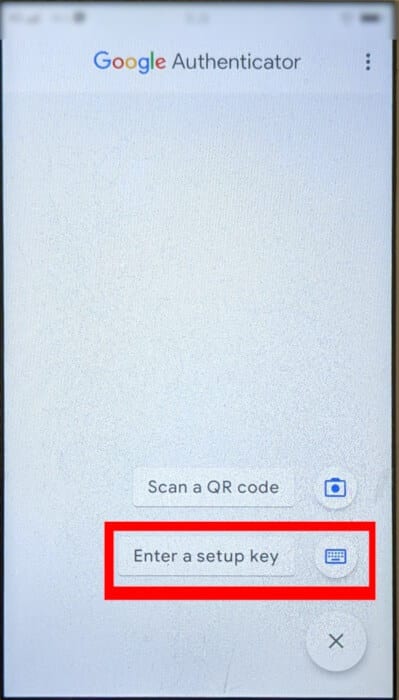

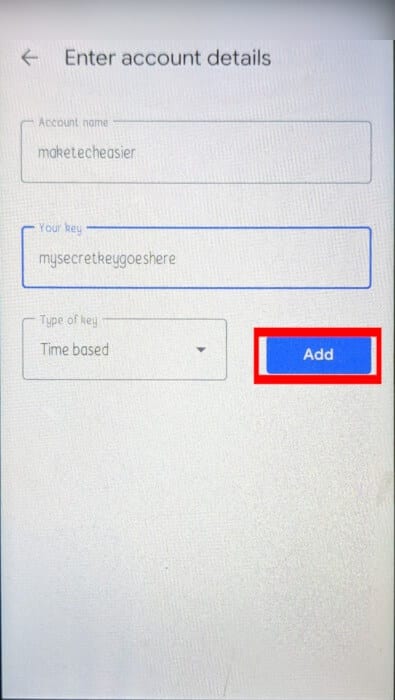

- Åben Google Authenticator -app (eller et af dets alternativer) på din smartphone (eller skrivebordTryk på plusikonet i nederste venstre hjørne af appen, og vælg "Indtast opsætningsnøglen."

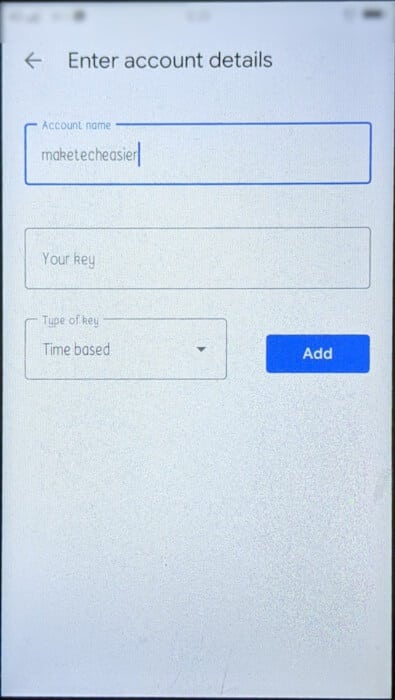

- Indtast et navn til din godkendelsesapp.

- Indtast den hemmelige nøgle, du oprettede tidligere, og tryk på "tilføjelse".

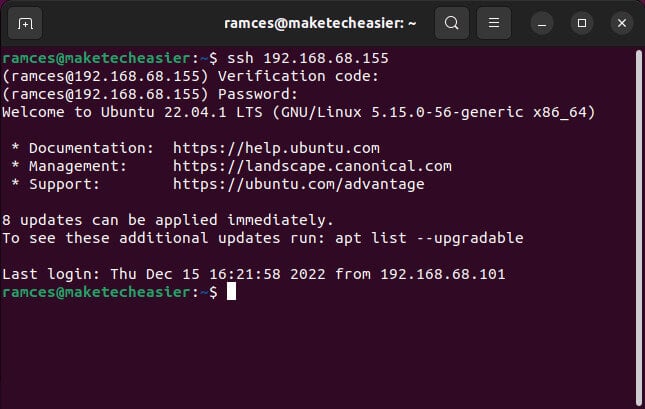

Når du opretter forbindelse til den eksterne computer via SSH, vil du se en anmodning om en bekræftelsesnøgle.

Bemærk: Tofaktorgodkendelse fungerer kun med adgangskodebaserede logins. Hvis du allerede bruger Offentlig/privat nøgle til din SSH-session Dette vil omgå tofaktorgodkendelse og logge dig direkte ind. Se også flere måder at sikre din SSH-server på.

Ofte stillede spørgsmål

Q1. Jeg bruger Yubikey. Kan jeg stadig bruge tofaktorgodkendelse med SSH?

svar. Nej. Google-godkendelsesmodulet fungerer kun med standard SSH-adgangskodelogins. Ligesom med opsætning af en offentlig SSH-nøgle kan dette specifikke modul ikke bruges med andre tredjeparts tofaktorløsninger, såsom Yubikey.

Q2. Er det muligt at bruge den samme godkendelsesnøgle på en anden telefon?

svar. Ja. Du kan nemt bruge en anden telefon med Google Authenticator, så længe du har enten din hemmelige nøgle eller dens QR-kode. Du skal dog sørge for, at du har fjernet din godkendelsesnøgle helt fra den tidligere enhed, før du importerer den til en ny, da enhver kriminel med adgang til den tidligere enhed ville være i stand til at omgå din tofaktorgodkendelse.

Q3. Kan du bruge en anden tofaktor-godkendelsesapp med SSH?

svar. Ja. Selvom udviklerne af libpam-modulet har designet det specifikt til at fungere med Google Authenticator, kan du stadig bruge det med andre godkendelsesapps, da formatet for den hemmelige nøgle med to faktorer ofte er det samme på tværs af forskellige apps.