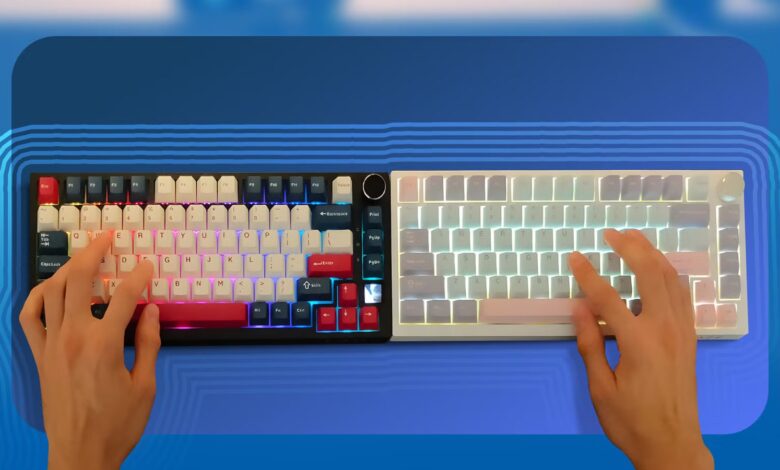

استخدام لوحة مفاتيح واحدة قد يكون كافيًا للكتابة اليومية، لكن بعض المستخدمين قرروا تجربة الكتابة باستخدام لوحتين في وقت واحد…

قراءة المزيدنصائح

تشغيل Homelab لسنوات طويلة يكشف الكثير من الأمور التي قد لا تلاحظها في البداية. في البداية يبدو الأمر بسيطًا، إعداد…

قراءة المزيدتشابك الكابلات في الأدراج مشكلة مزعجة تجعل الوصول إلى الشاحن أو أي سلك آخر مهمة صعبة. الكثير يحتفظ بأسلاك إضافية…

قراءة المزيدالتصفح اليومي يصبح أكثر سهولة وفاعلية عند الاعتماد على إضافات تثري المتصفح بميزات إضافية لا يوفرها بشكل افتراضي. الإضافات مفتوحة…

قراءة المزيدالشاشة المحمولة لم تعد مجرد وسيلة لعرض محتوى إضافي بجانب جهاز الكمبيوتر، بل أصبحت أداة متعددة الاستخدامات تفتح أمامك فرصًا…

قراءة المزيدالجلوس لساعات طويلة أمام المكتب قد يؤثر بشكل مباشر على التركيز الذهني ويقلل من مستويات النشاط البدني. ومع تكرار هذا…

قراءة المزيدالكثير من الأشخاص يترددون بين قرار شراء سيارة أو الاكتفاء باستئجارها عند الحاجة، خاصة مع اختلاف التكاليف والالتزامات المرتبطة بكل…

قراءة المزيدأجهزة توجيه Wi-Fi تعد من أهم مكونات الشبكة المنزلية، فهي الوسيط الذي يضمن وصول الإنترنت إلى الهواتف وأجهزة الكمبيوتر والتلفاز…

قراءة المزيدتزايدت التكهنات في الفترة الأخيرة حول أن جوجل قد تجعل وضع الذكاء الاصطناعي هو الخيار الافتراضي في نتائج البحث، وهو…

قراءة المزيدمع توسع استخدام تقنية eSIM بدأت البطاقة التقليدية SIM تفقد مكانتها تدريجياً، لكن الكثير من المستخدمين ما زالوا يرون أن…

قراءة المزيدالاعتماد على لوحة المفاتيح فقط يمكن أن يجعل استخدام الكمبيوتر أكثر سرعة ومرونة. من خلال اختصارات عملية وميزات مدمجة، يمكنك…

قراءة المزيداللعب الجماعي عبر الأنظمة الأساسية يمنح اللاعبين فرصة مميزة للالتقاء بأصدقائهم بغض النظر عن اختلاف الأجهزة، لكنه لا يخلو من…

قراءة المزيدقد تبدو كابلات الشحن الرخيصة خياراً اقتصادياً يغريك للشراء، لكنها في الحقيقة تحمل مخاطر قد لا تخطر ببالك. هذه الكابلات…

قراءة المزيديتيح Plex تجربة مختلفة لمتابعة القنوات التلفزيونية المباشرة دون الحاجة إلى الاشتراك في خدمات الكابل التقليدية. يجمع هذا التطبيق بين…

قراءة المزيدنظام المقايضة ليس مجرد أسلوب قديم للتبادل، بل ما زال يحتفظ بقيمته في مواقف كثيرة اليوم. يعتمد هذا النظام على…

قراءة المزيد