الكثير من توزيعات Linux تُوفّر أدوات حماية قوية، لكن أغلبها يعمل ضمن بيئة نظام واحدة، مما يجعل بياناتك عرضة للخطر في حال اختراق التطبيق أو المتصفح. توزيعة Qubes تم تصميمها بشكل مختلف تمامًا، حيث تعتمد على مبدأ العزل الكامل بين الأنظمة، مما يعني أن كل تطبيق يعمل في بيئة منفصلة لا تتصل بالأخرى. هذه الطريقة لا تُقلّل من الأداء فحسب، بل تُقلل من فرص التسرب أو الاختراق بشكل كبير. إذا كنت تبحث عن نظام يوفر طبقات حماية فعلية تتجاوز مجرد جدار ناري، فربما حان الوقت للتعرف على Qubes.

أعشق فكرة خلوّ حاسوبي من برامج التجسس، ومن لا يعشقها؟ من منّا يعشق فكرة سرقة أسراره؟ بالنسبة لي، فوائد Qubes لا غنى عنها، وتتفوق على تحدياتها بشكل كبير.

نظام الملفات للقراءة فقط يمنحني راحة البال.

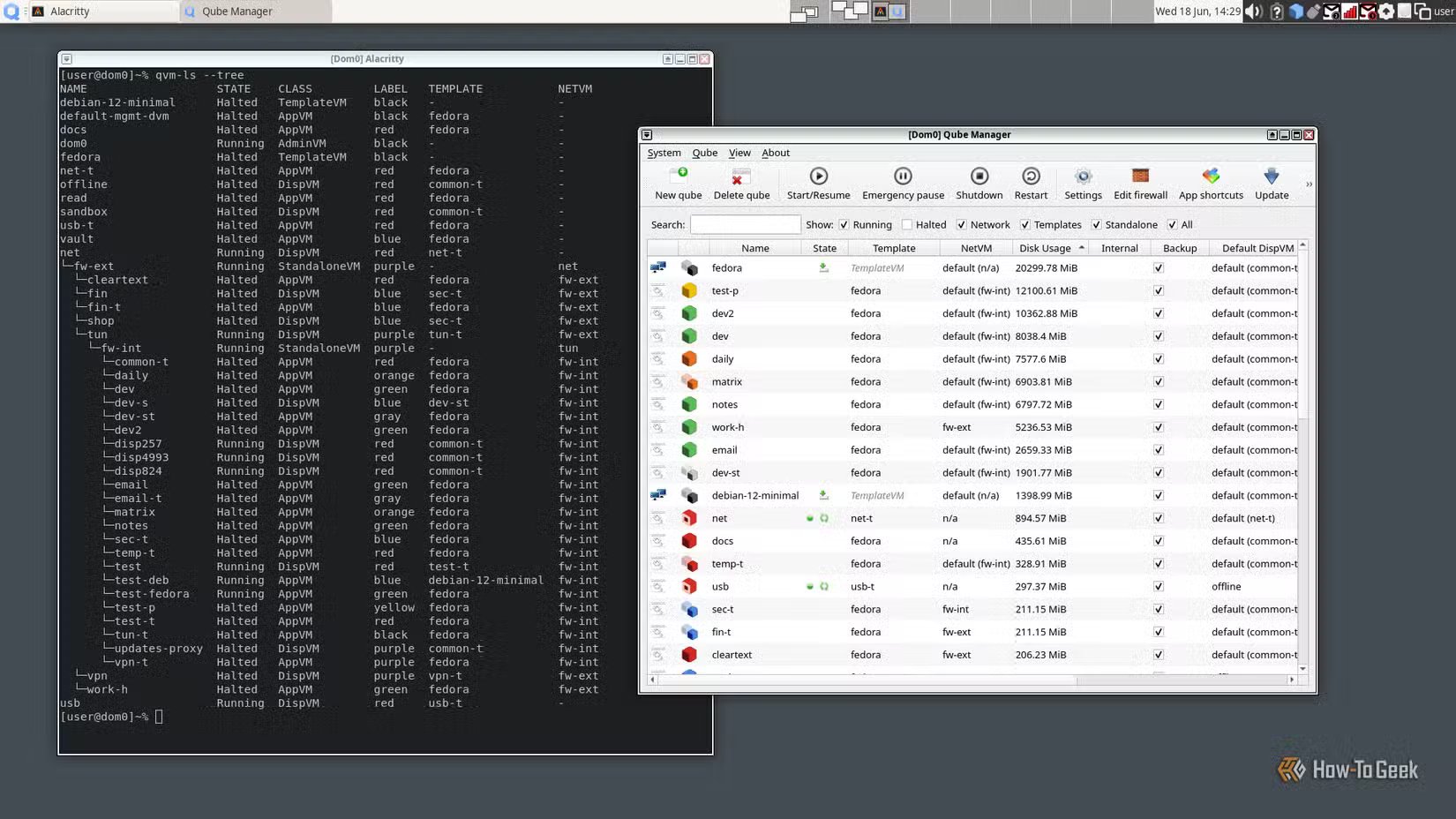

يتكون Qubes من آلات افتراضية، تُعرف أيضًا باسم AppVMs. يحمي نظام الملفات الجذري لهذه الآلات من التغييرات الدائمة. يُعيد ضبط تغييرات النظام عند إعادة تشغيل AppVM – راحة البال. ما هي الآلة الافتراضية؟ الآلة الافتراضية هي برنامج يُحاكي بيئات الأجهزة؛ ويمكن تثبيت أنظمة التشغيل عليها.

تعتمد AppVMs على القوالب، وتُعرف أيضًا باسم TemplateVMs. تُوفر TemplateVMs نظام الملفات الجذري، وتُوفر AppVMs ملفات المستخدم. معًا، يُشكلان نظامًا متكاملًا.

ما لم أُراقب نظامي عن كثب، لا يُمكنني معرفة ما قد يختبئ في الأعماق بعد الاستخدام المُطول. تُعتبر Rootkits برامج مُتطورة، وتُجيد إخفاء البرامج الضارة. يتطلب إزالة هذه البرامج الضارة مهارات مُتخصصة، ولذلك يُفضل مُعظم الأشخاص إعادة تثبيت أنظمتهم.

للحصول على نظام نظيف، أُعيد تشغيل AppVM. إذا استمرت البرامج الضارة في ملفات المستخدم، فأُعيد إنشاء AppVM. تستغرق كلتا الطريقتين ثوانٍ. أحتاج فقط إلى تثبيت وتكوين TemplateVM مرة واحدة.

اختبار البرامج بدقة دون التزام كامل

كثيرًا ما أختبر برامج على نظامي، فأغير ملفات التكوين وأشغل وأوقف الخدمات. هذا النهج يُسبب فوضى، ويغير طريقة عمل نظامي أثناء استخدامه. لنفترض أنني أختبر خدمة DNS جديدة ولكنني أحتاج إلى التحقق من موقع ويب؛ على نظام لينكس القياسي، قد لا تتم الإجابة على طلبات DNS الخاصة بي.

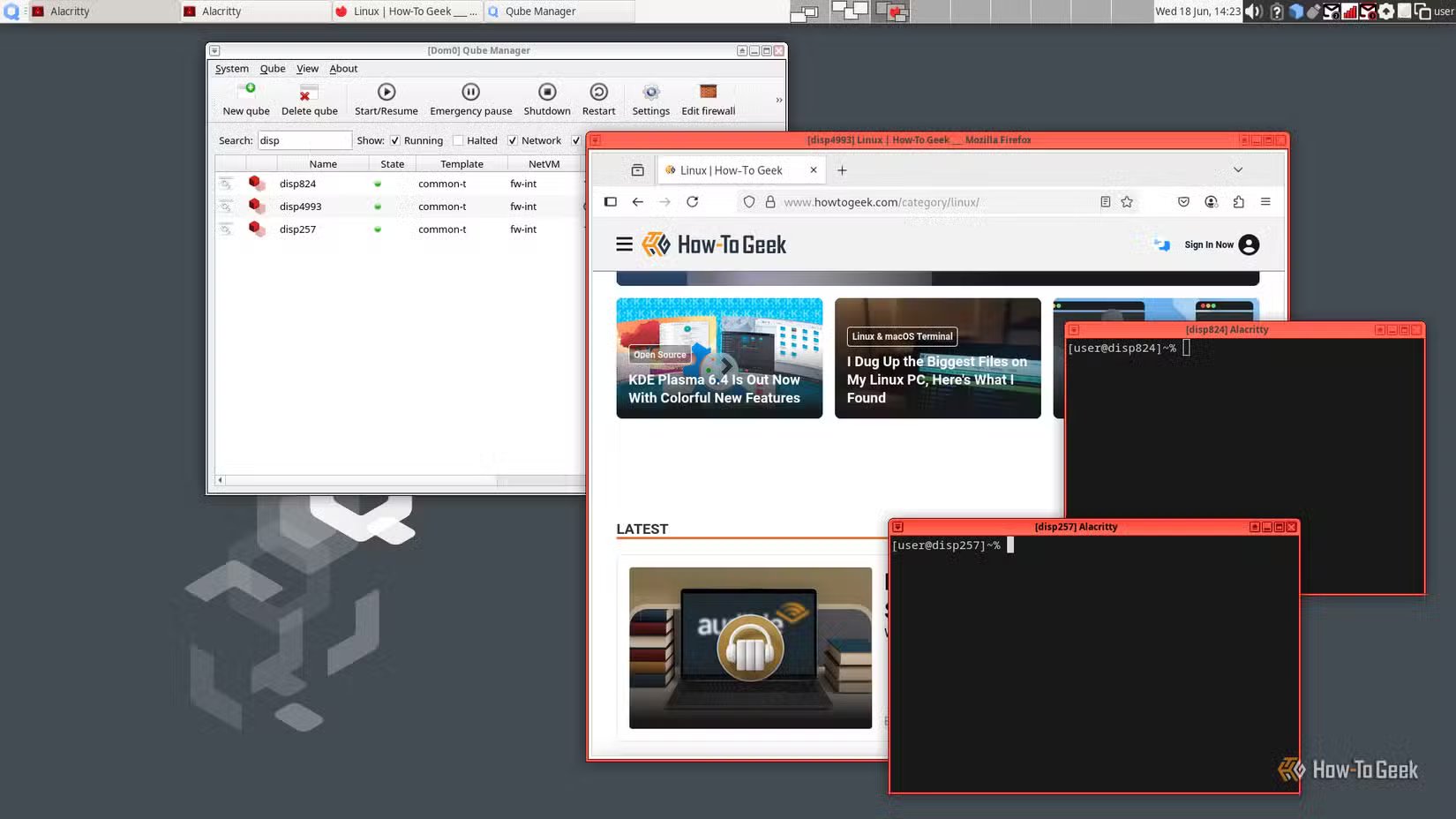

في Qubes، أستخدم جهازًا افتراضيًا مؤقتًا (DispVM)، وهو تطبيق افتراضي خاص يمسح جميع التغييرات عند إعادة التشغيل، بما في ذلك ملفات المستخدم. أقوم بتشغيل DispVM، وأثبت البرنامج، وأهيئه، وأستخدمه. ثم أدرك أنه ليس على ما يرام، فأغلق النافذة النشطة. يقوم Qubes بعد ذلك بإيقاف DispVM وإعادة تعيين جميع التغييرات نيابةً عني. يمكنني تعديل أي ملف نظام، مع العلم أنه لا يُفسد نظامي أو يؤثر على سير عملي.

شبكة VPN مانعة للتسرب للحفاظ على خصوصيتي

تحظى شبكات VPN بشعبية كبيرة هذه الأيام، ويستخدمها معظم الناس لنفس السبب: الخصوصية. ومع ذلك، إذا تعطلت شبكة VPN الخاصة بي، فإن حركة البيانات الخاصة بي تتسرب إلى الإنترنت المفتوح، وهو أمر غير جيد للخصوصية.

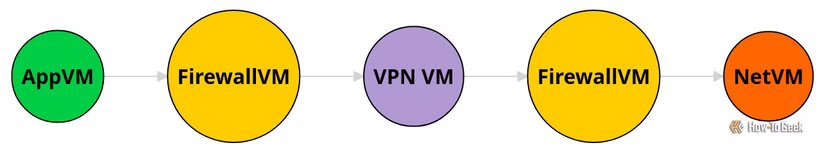

تتكون الشبكات على Qubes من سلسلة من الأجهزة الافتراضية (VMs). تتدفق حركة البيانات من AppVM، عبر FirewallVM، ثم عبر NetVM. إذا أضفتُ جهاز VPN افتراضيًا، فسأضعه بين جداري حماية افتراضيين. يحمي أحد جداري الحماية نظامي، بينما يضمن الآخر وصول حركة البيانات إلى خادم VPN المُختار فقط.

على نظام لينكس عادي، يمكنني تحقيق نتيجة مماثلة باستخدام قواعد جدار الحماية. أما على Qubes، فيمكنني تشغيل عدة أجهزة VPN افتراضية معًا، بل ومنح بعض أجهزة AppVM وصولاً مباشرًا إلى الإنترنت.

لا أتمتع فقط بمرونة الاتصال بخدمات VPN متعددة، بل أستفيد أيضًا من أنظمة أمان فعّالة توفرها Qubes. مع وجود جدران الحماية، تعمل اتصالاتي تمامًا كما أتوقع، مما يمنحني الثقة في عدم تسريب بياناتي.

الأجهزة الافتراضية المؤقتة تحمي أسراري

كلمات المرور أسرار، وفي عالمنا الرقمي، يمتلك كل شخص كلمات مرور، وأحيانًا تكون أكثر من اللازم. على نظام Linux القياسي، تثق بأن نظامك نظيف؛ أما على Qubes، فأعلم أن نظامي نظيف.

من أكثر ميزات Qubes جاذبيةً هي DispVM. إنها مثالية للأجهزة الافتراضية عالية المخاطر والحساسة.

- الأجهزة الافتراضية عالية المخاطر: الأجهزة الافتراضية المعرضة لبيئات غير موثوقة، مثل NetVM أو VPN.

- الأجهزة الافتراضية الحساسة: الأجهزة الافتراضية التي تدير الأسرار، مثل الأجهزة المصرفية أو البريد الإلكتروني.

عندما أبدأ تشغيل هذه الأجهزة الافتراضية، أعلم أنها تبدأ من الصفر؛ وعندما أوقف تشغيلها، تتجاهل كل شيء (بما في ذلك جلسات تسجيل الدخول). إذا قمت بإقران DispVMs بمفتاح أمان للأجهزة، فإن أسرارك تصبح عبئًا ثقيلًا لا يستحق الضغط عليه.

مرونة تشغيل توزيعات متعددة

على نظام لينكس القياسي، يمكنني تشغيل توزيعات مختلفة على أجهزة افتراضية، ولكن لا يزال عليّ التنقل في بيئة سطح مكتب مدمجة معقدة. من ناحية أخرى، يُغلّف Qubes التطبيقات ليبدو كتطبيقات سطح مكتب عادية. يمكنني التنقل بحرية بين التطبيقات عبر توزيعات متعددة، كما لو كان سطح مكتب واحدًا مترابطًا. إنها ميزة فريدة في Qubes.

لكل توزيع تستخدمه، اتبع ممارسات معقولة لتأمين نظامك وبياناتك – حتى على Qubes.

حماية نفسي من الأشخاص العشوائيين على شبكات واي فاي العامة

عند استخدام شبكة واي فاي عامة، تُعرّض نفسك لمخاطر مجهولة. من الممكن تعرض برامج تشغيل أو برامج ثابتة لبطاقة واي فاي للهجمات. يتمتع الجهاز المُخترق بوصول غير مقيد إلى الذاكرة.

الأجهزة الداخلية، مثل بطاقة واي فاي، هي أجهزة PCI. يُغلّف Qubes أجهزة PCI في جهاز افتراضي مخصص، باستخدام تقنية تُسمى IOMMU. في حالة الاختراق، لا يمكن للجهاز المُغلّف مهاجمة الجهاز الافتراضي المُخصّص له إلا.

يغلّف Qubes بطاقة Wi-Fi المكشوفة للعامة بـ NetVM افتراضيًا. ولأنه DispVM، يتجاهل Qubes أي تغييرات ضارة عند إعادة التشغيل. علاوة على ذلك، لا يرى NetVM سوى حركة مرور VPN، ويمنع FirewallVM أي محاولات اختراق أخرى لنظامي.

الإعداد الموصوف ليس سهلاً على نظام Linux القياسي، ويتطلب معرفة تقنية واسعة.

عزل منافذ USB غير الموثوقة يحافظ على أمان نظامي

يُعد توصيل جهاز USB بجهاز كمبيوتر أمرًا محفوفًا بالمخاطر. يمتلك منفذ USB الخبيث خيارات متعددة لاختراق نظامي. على سبيل المثال، يمكنه محاكاة لوحة مفاتيح وإدخال ضغطات مفاتيح مُعدّة مسبقًا؛ ويمكنه استغلال أخطاء برامج التشغيل ومهاجمة نظام التشغيل نفسه.

كما هو الحال مع NetVM، من الأفضل تخصيص منافذ USB لجهاز افتراضي مخصص (وفارغ). للقيام بذلك، أقوم بتعيين أجهزة PCI المرتبطة به. الآن، عندما أقوم بتوصيل جهاز USB، أكون على ثقة بأن الهجوم عديم الفائدة تمامًا. إعادة تشغيل سريعة، ويختفي.

برنامج Qubes لا غنى عنه بالنسبة لي، وبعد فترة قصيرة من استخدامه على نظام لينكس القياسي، أشعر بالقلق حيال ما تعلمته خلال هذه الفترة. على نظام ويندوز، كنت أشعر بالأمان الزائف الذي توفره برامج مكافحة الفيروسات، أما على لينكس، فهو ليس خيارًا ممتازًا. على النقيض من ذلك، فإن استخدام Qubes يشبه نقاط الحفظ في ألعاب الفيديو؛ فأنا أبدأ من حالة موثوقة في كل مرة.

Qubes مستقر وجاهز للاستخدام الأمثل، ولكنه يتطلب ذاكرة وصول عشوائي (RAM) بسعة 16 جيجابايت على الأقل وتقنيات أساسية أخرى (VT-x وVT-d وSLAT). إذا كنت مهتمًا، فابدأ بقائمة توافق الأجهزة، واطرح الأسئلة في منتدى Qubes، ثم توجه إلى دليل تثبيت Qubes. مع ذلك، انتبه إلى أن Qubes صعب الاستخدام.

الاختيار بين توزيعات Linux لا يتوقف فقط على سرعة الأداء أو عدد الحزم المدعومة، بل يمتد ليشمل كيفية حماية بياناتك. Qubes لا يُقدم حماية شكلية، بل يقوم بتصميم النظام من الأساس حول فكرة العزل الكامل. إن كنت تعتمد على جهازك في مهام حساسة أو ترغب في تقليل احتمالية الاختراق إلى الحد الأدنى، فإن Qubes يقدم خيارًا عمليًا يستحق التجربة. قد تبدو طريقة استخدامه مختلفة عن التوزيعات المعتادة، لكنها خطوة تستحق لمن يضع الأمان والخصوصية في المرتبة الأولى.