So aktivieren Sie die Zwei-Faktor-Authentifizierung für eine SSH-Verbindung

SSH an sich ist ein sicherer Weg, um sich mit einem entfernten Rechner zu verbinden. Wenn Sie Ihrer SSH-Verbindung jedoch immer noch zusätzliche Sicherheit hinzufügen möchten, können Sie eine Zwei-Faktor-Authentifizierung hinzufügen, um bei der Verbindung über SSH zur Eingabe eines zufälligen Bestätigungscodes aufgefordert zu werden. Wir haben es Ihnen vorhin erklärt Wie man es in verschiedenen sozialen Netzwerken macht Hier zeigen wir Ihnen, wie Sie Ihrer SSH-Verbindung eine Zwei-Faktor-Authentifizierung hinzufügen.

Hinweis: Diese Anweisungen basieren auf Ubuntu Server. Wenn Sie eine andere Distribution verwenden, können einige Befehle anders sein.

Installieren Sie die SSH-Zwei-Faktor-Authentifizierung

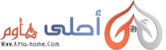

Öffnen Sie eine Terminalsitzung auf dem Computer, auf dem Sie die Zwei-Faktor-Authentifizierung installieren möchten, und geben Sie Folgendes ein:

sudo apt installiere ssh libpam-google-authenticator

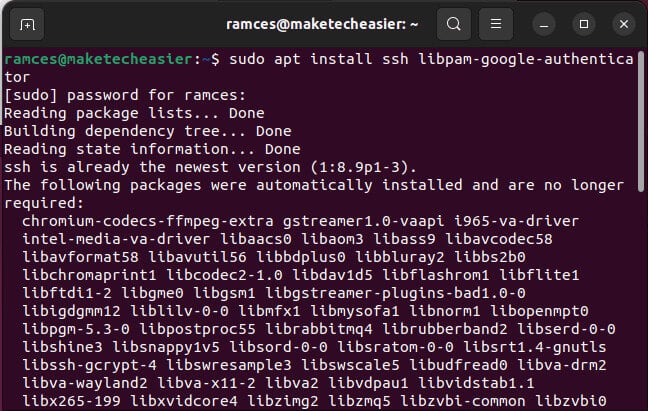

Um die Installation abzuschließen, führen Sie Folgendes aus:

Google-Authentifikator

Tipp: Erfahren Sie, wie Sie die SSH-X-Weiterleitung verwenden, um Remote-Anwendungen auszuführen.

Konfigurieren Sie die Zwei-Faktor-SSH-Authentifizierung

Ihnen werden eine Reihe von Fragen gestellt. In den meisten Fällen können Sie als Antwort "y" (ja) schreiben. Wenn die Einstellungen falsch sind, drücken Sie Strg + C und geben Sie Google-Authenticator erneut ein, um die Einstellungen zurückzusetzen.

- Das Programm fragt, ob die Authentifizierungscodes zeitabhängig sein sollen. Drücken Sie dazu Y Dann Enter.

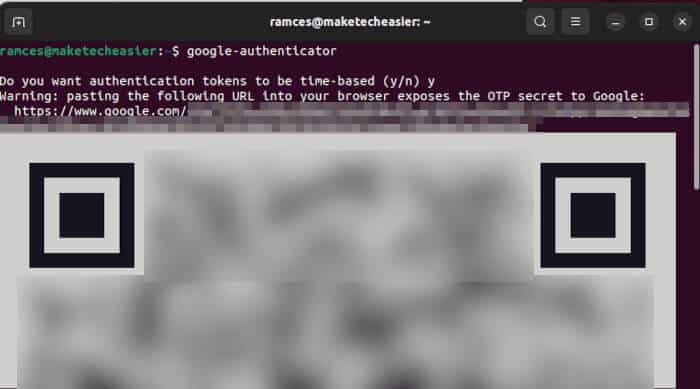

Nach dieser Frage sollten Sie Ihren geheimen Schlüssel und den Notfallcode sehen. Details aufzeichnen und speichern. Sie benötigen den geheimen Schlüssel, um später die Google Authenticator-App einzurichten. - Das Programm wird Sie fragen, ob Sie möchten Aktualisieren Sie die Datei „/home/username/.google_authenticator“.. Klicke auf Y Dann Enter.

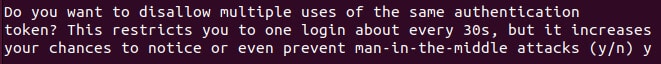

- Wenn Sie gefragt werden, ob Sie die mehrfache Verwendung desselben Authentifizierungstokens nicht zulassen möchten, werden Sie dadurch auf jeweils nur eine Anmeldung beschränkt. 30 Sekunden. Dies kann nützlich sein, wenn Sie sicherstellen möchten, dass immer nur eine aktive Verbindung ein Authentifizierungstoken verwenden kann.

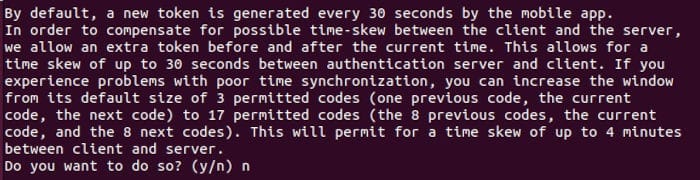

- Standardmäßig sind Authentifizierungstoken nur 30 Sekunden lang gültig. Um eine mögliche Zeitabweichung zwischen Client und Server auszugleichen, vergrößern Sie das Fenster von seiner Standardgröße von 1-1/2 Minuten auf etwa 4. Dies kann in Fällen nützlich sein, in denen Ihre lokale Computeruhr oder Ihr Remote-Server nicht richtig synchronisiert ist.

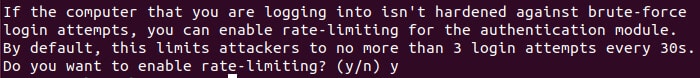

- Aktivieren Sie die Ratenbegrenzung für das Authentifizierungsmodul. Diese Option beschränkt Angreifer auf nicht mehr als 3 Anmeldeversuche alle 30 Sekunden.

Konfigurieren Sie SSH für die Verwendung von Google Authenticator

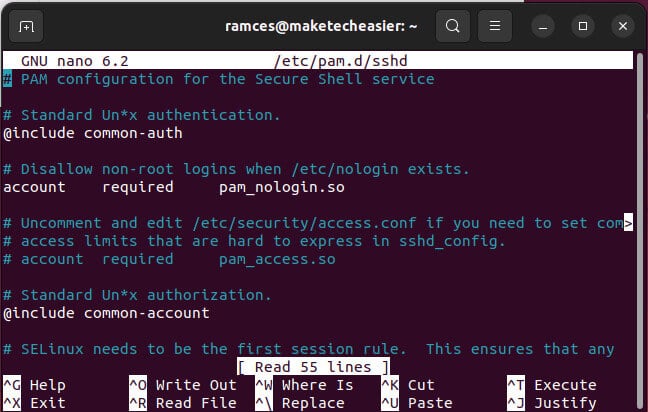

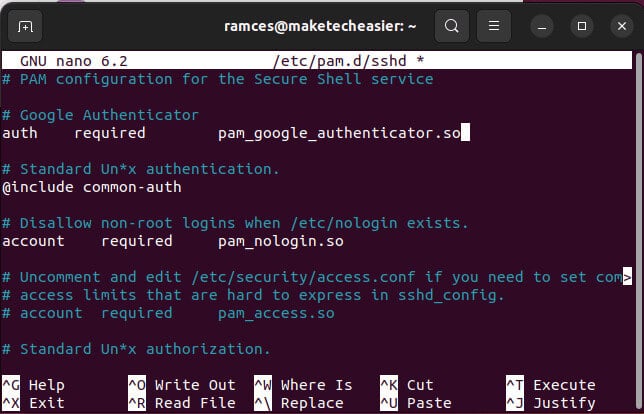

- Datei öffnen „/etc/pam.d/sshd“:

sudo nano /etc/pam. d/sshd

- Fügen Sie diese Zeile am Anfang der Datei hinzu:

Authentifizierung erforderlich pam_google_authenticator.so

- Klicke auf Strg + O und Strg + X Zum Speichern und Beenden der Datei.

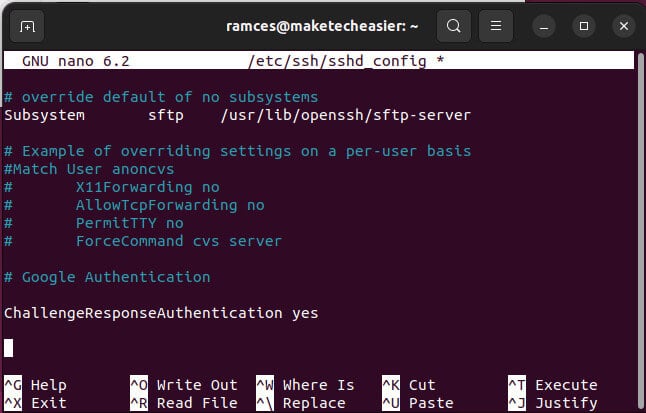

- Öffnen Die Datei „/etc/ssh/sshd_config“:

sudo nano / etc / ssh / sshd_config

- Scrollen Sie zum Ende der Datei und geben Sie die folgende Zeile ein:

ChallengeResponseAuthentication ja

- Speichern und beenden Sie die Datei.

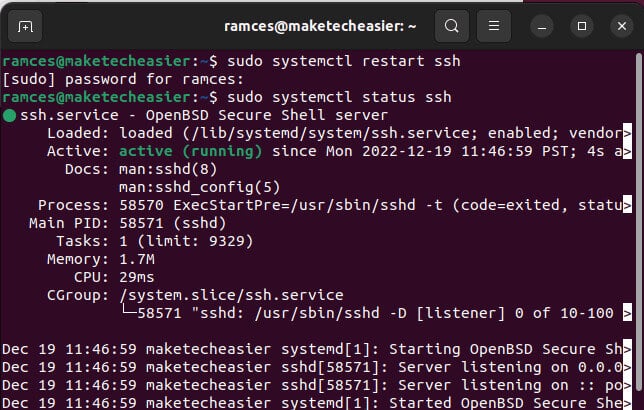

- Neu starten ssh-Server:

sudo systemctl ssh neu starten

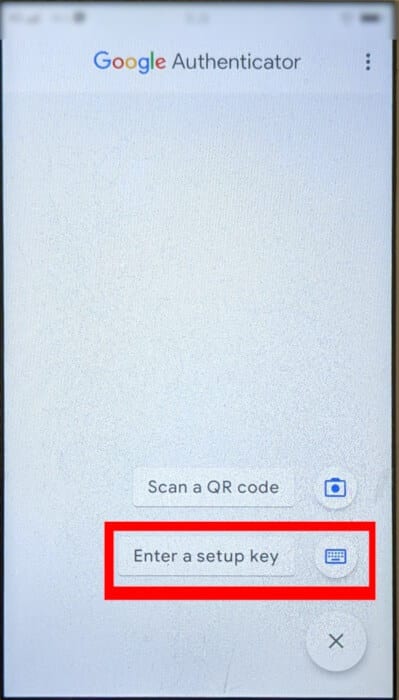

Richten Sie einen Schlüssel in Google Authenticator ein

- Öffnen Google Authenticator-App (oder eine seiner Alternativen) auf Ihrem Smartphone (bzw Desktop). Tippen Sie auf das Plus-Symbol in der linken unteren Ecke der App und wählen Sie aus Setup-Schlüssel eingeben.

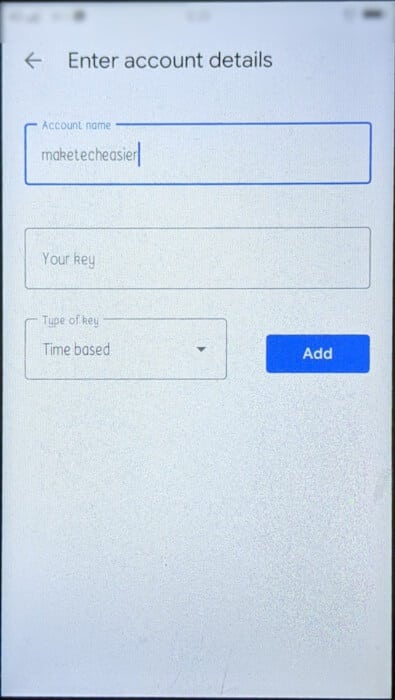

- Geben Sie einen Namen für Ihre Authentifizierungsanwendung ein.

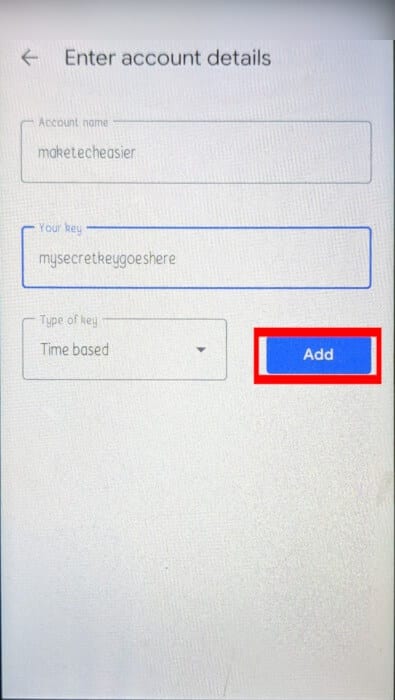

- Geben Sie den zuvor erstellten geheimen Schlüssel ein und drücken Sie "Zusatz".

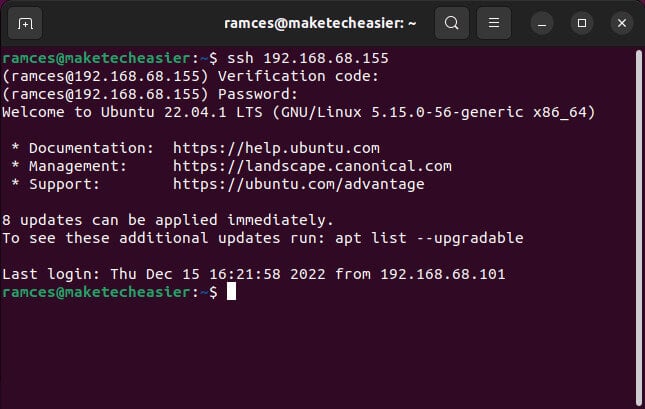

Wenn Sie sich über SSH mit dem Remote-Computer verbinden, sehen Sie eine Bestätigungsschlüsselanforderung.

Hinweis: Die Zwei-Faktor-Authentifizierung funktioniert nur bei passwortbasierten Anmeldungen. Wenn Sie bereits verwenden Ein öffentlicher/privater Schlüssel für Ihre SSH-Sitzung , wird die Zwei-Faktor-Authentifizierung umgangen und Sie direkt angemeldet. Sehen Sie sich auch Mehr an, um zu erfahren, wie Sie Ihren SSH-Server sichern können.

Häufig gestellte Fragen

Q1. Ich benutze Yubikey. Kann ich weiterhin die Zwei-Faktor-Authentifizierung in SSH verwenden?

Antworten. Nein. Der Google Authenticator funktioniert nur mit dem Standard-SSH-Passwort-Login. Ähnlich wie beim Einrichten eines öffentlichen SSH-Schlüssels kann dieses spezielle Modul nicht mit anderen Zwei-Faktor-Lösungen von Drittanbietern wie Yubikey verwendet werden.

Q2. Ist es möglich, denselben Authentifizierungsschlüssel auf einem anderen Telefon zu verwenden?

Antworten. Ja. Sie können problemlos ein anderes Telefon mit Google Authenticator verwenden, solange Sie entweder Ihren geheimen Schlüssel oder seinen QR-Code haben. Sie müssen jedoch sicherstellen, dass Sie Ihren Authentifizierungsschlüssel vollständig vom vorherigen Gerät entfernt haben, bevor Sie ihn in ein neues Gerät importieren, da alle schlechten Akteure mit Zugriff auf das vorherige Gerät in der Lage sein werden, Ihre binäre Herausforderung zu umgehen.

Q3. Können Sie eine andere Zwei-Faktor-Authentifizierungs-App mit SSH verwenden?

Antworten. Ja. Während die Entwickler des libpam-Moduls es speziell für die Arbeit mit Google Authenticator entwickelt haben, können Sie es dennoch mit anderen Authentifizierungs-Apps verwenden, da das binäre geheime Schlüsselformat in verschiedenen Apps oft gleich ist.